Перехват и анализ трафика со смартфона при помощи wireshark

Содержание:

- Acrylic WiFi Home (Windows)

- Что такое сетевой сниффер

- Программы, помогающие провести анализ трафика

- Использование получаемых данных системой мониторинга (Zabbix)

- Обеспечьте доскональный анализ трафика с помощью NetFlow

- Перепродажа сайтов

- Как вставить таблицу из Excel в Word: инструкция

- Как выглядит ссылка с метками и что они означают

- Что такое многопользовательская активацияWhat is Volume Activation

- Немного теории об Open Graph

- Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

- Возможности сервиса

- Как сделать расстояние между границами столбцов равным

- Заключение

Acrylic WiFi Home (Windows)

Acrylic WiFi Home (Windows)Подборка бесплатных программ для сканирования и анализа WiFi-сетей

Сканер беспроводных локальных сетей Acrylic WiFi Home является урезанной версией коммерческого решения компании Tarlogic Security

Версия 3.1, рассмотренная в рамках данной обзорной статьи, привлекает к себе внимание, прежде всего за счет детализации беспроводного окружения и продвинутых графических возможностей отображения собранной информации. Функциональность данного решения включает в себя: обзор найденных сетей WiFi с поддержкой стандартов 802.11 a/b/g/n/ac; обнаружение несанкционированных точек доступа и отображение подключенных клиентов; сканирование и анализ используемых беспроводными сетями каналов WiFi на частотах 2,4 ГГц и 5 ГГц; построение графиков уровня принимаемого сигнала и его мощности для точек доступа WiFi

WiFi-сканер для Windows Acrylic WiFi Home позволит вам в режиме реального времени сканировать и просматривать доступные беспроводные сети, предоставит информацию об обнаруженных WiFi-сетях (SSID и BSSID), их типе защиты и о беспроводных устройствах, подключенных к сети в данный момент, а также позволит получить список WiFi паролей (установленных по умолчанию производителями) благодаря встроенной системе плагинов.

Являясь бесплатным продуктом, Acrylic WiFi Home 3.1 имеет простой, но привлекательный графический интерфейс. Детализированный список SSID расположен в верхней части приложения. Здесь, в частности, вы сможете найти: отрицательные значения в дБм для показателя уровня принимаемого сигнала (Received Signal Strength Indicator, RSSI), поддерживаемый точками доступа или WiFi-маршрутизаторами стандарт 802.11 (включая 802.11ac), имя производителя, модель и MAC-адреса сетевых устройств. Решение распознает используемую ширину полосы пропускания и отображает все задействованные для этого каналы. Оно не ищет скрытые SSID, но может показать их, если обнаружит сетевые данные, говорящие о присутствии скрытых сетей. Также приложение имеет функциональность для инвентаризации работы WiFi-сетей, позволяя назначать и сохранять имена обнаруженных SSID и / или клиентов (для бесплатной версии эта возможность имеет количественные ограничения по использованию).

На нижней части экрана приложения по умолчанию демонстрируется наглядная рейтинговая информация по сетевым характеристикам выбранной SSID. Также здесь расположен график уровня сигнала и мощности всех обнаруженных точек доступа. При переходе в расширенный режим отображения состояния беспроводных сетей вы получите два дополнительных графика — для полосы 2,4 ГГц и 5 ГГц, — где одновременно отображается, как информация об используемых каналах, в том числе и объединенных в один «широкий» канал, так и данные об уровне сигнала.

Производить экспорт или сохранение захваченных данных крайне неудобно, так как компания-разработчик программного обеспечения решил чрезмерно урезать данную функциональность в бесплатном решении: вы можете скопировать не больше одной строки данных в буфер обмена и затем вставить текст в текстовый документ или электронную таблицу. Также есть функция публикации скриншота в Twitter.

В целом, Acrylic WiFi Home является хорошим программным сканером WLAN, особенно, учитывая то, что он ничего не стоит. Он собирает всю базовую информацию о вашем беспроводном пространстве и наглядно демонстрирует полученные данные, как в текстовом, так и графическом виде, что прекрасно подходит для простых задач диагностики WiFi-сетей. Основным недостатком данного решения можно считать большие проблемы с экспортом данных, вернее, фактическое отсутствие такой возможности в виду урезанного самим производителем функционала в бесплатном решении.

Скачать Acrylic WiFi Home: https://www.acrylicwifi.com/AcrylicWifi/UpdateCheckerFree.php?download

Что такое сетевой сниффер

Сетевые анализаторы делают моментальные копии данных, передаваемых по сети, без перенаправления или изменения. Некоторые анализаторы работают только с пакетами TCP/IP, но более сложные инструменты работают со многими другими сетевыми протоколами и на более низких уровнях, включая Ethernet.

Несколько лет назад анализаторы были инструментами, которые использовались исключительно профессиональными сетевыми инженерами. В настоящее время такое программное обеспечение доступно бесплатно в сети, они также популярны среди интернет-хакеров и людей, которые интересуются сетевыми технологиями.

Сетевые анализаторы иногда называют сетевыми датчиками, беспроводными анализаторами, анализаторами Ethernet, анализаторами пакетов, анализаторами пакетов или просто инструментами отслеживания.

Программы, помогающие провести анализ трафика

Анализ трафика — это сложный процесс, который должен быть известен любому профессионалу в IT-индустрии, сисадмину и другим специалистам в области. Процедура оценки передачи пакетов больше похожа на искусство, чем на элемент технического управления. Одних данных от специальных программ и инструментов тут недостаточно, необходима ещё интуиция и опыт человека. Утилиты в этом вопросе лишь инструмент, что показывает данные, остальное должен делать уже ваш мозг.

Wireshark

Wireshark — это новый игрок на рынке сетевого анализа трафика. Программа имеет довольно простой интерфейс, понятное диалоговое окно с выводом данных, а также множество параметров для настройки. Кроме того, приложение охватывает полный спектр данных сетевого трафика, потому является унитарным инструментом для анализа без необходимости добавлять в функционал программы лишние утилиты.

Wireshark имеет открытый код и распространяется бесплатно, поэтому захватывает аудиторию в геометрической прогрессии.

Возможно, приложению не хватает визуализации в плане диаграмм и таблиц, но минусом это назвать сложно, так как можно не отвлекаться на просмотр картинок и напрямую знакомиться с важными данными.

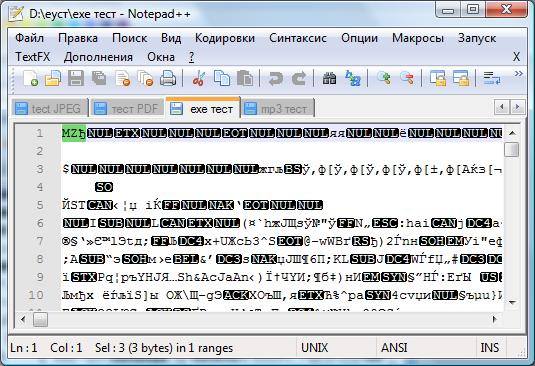

Wireshark — это программа с открытым кодом для анализа трафика ЛС

Видео: обзор программы Wireshark

Kismet

Kismet — это отличный инструмент для поиска и отладки проблем в ЛС. Его специфика заключается в том, что программа может работать даже с беспроводными сетями, анализировать их, искать устройства, которые настроены неправильно, и многое другое.

Программа также распространяется бесплатно и имеет открытый код, но сложный в понимании интерфейс немного отталкивает новичков в области анализа трафика. Однако подобный инструмент всё больше становится актуальным из-за постепенного отказа от проводных соединений. Поэтому чем раньше начнёшь осваивать Kismet, тем скорее получишь от этого пользу.

Kismet — это специальный инструмент для анализа трафика с возможностью вывода информации о беспроводной сети

NetworkMiner

NetworkMiner — это продвинутое программное решение для поиска проблем в сети через анализ трафика. В отличие от других приложений, NetworkMiner анализирует не сам трафик, а адреса, с которых были отправлены пакеты данных. Поэтому и упрощается процедура поиска проблемного узла. Инструмент нужен не столько для общей диагностики, сколько для устранения конфликтных ситуаций.

Программа разработана только для Windows, что является небольшим минусом. Интерфейс также желает лучшего в плане восприятия данных.

NetworkMiner — это инструмент для Windows, который помогает находить конфликты и неточности в ЛС

Провести полный анализ сети можно как штатными, так и сторонними способами. А полученные данные помогут исправить возможные неполадки, недочёты и конфликты.

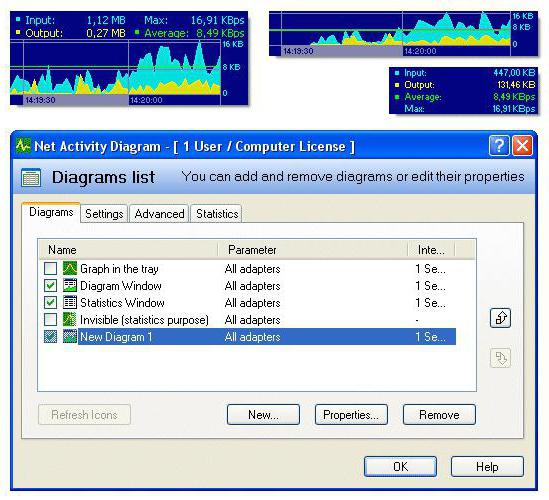

Использование получаемых данных системой мониторинга (Zabbix)

У tsp нет какого-либо machine-readable API типа SNMP или подобного. Сообщения CC нужно агрегировать хотя бы по 1 секунде (при высоком проценте потери пакетов, их может быть сотни/тысяч/десятки тысяч в секунду, зависит от битрейта).

Таким образом, чтобы сохранять и информацию и нарисовать графики по CC-ошибкам и битрейту и сделать какие-то аварии дальше могут быть следующие варианты:

- Распарсить и сагрегировать (по CC) вывод tsp, т.е. преобразовать его в нужную форму.

- Допилить сам tsp и/или процессорные плагины bitrate_monitor и continuity, чтобы результат выдавался в machine-readable форме, пригодной для системы мониторинга.

- Написать своё приложение поверх библиотеки tsduck.

Очевидно, что с точки трудозатрат вариант 1 самый простой, особенно учитывая то, что сам tsduck написан на низкоуровневом (по современным меркам) языке (C++)

Простенький прототип парсера+агрегатора на bash показал, что на потоке 10Мбит/с и 50% потери пакетов (наихудший вариант), процесс bash потреблял в 3-4 раза больше CPU, чем сам процесс tsp. Такой вариант развития событий неприемлем. Собственно кусок этого прототипа ниже

Запуск обёртки

Чтобы создать экземпляр сервиса нужно выполнить команду systemctl enable tsduck-stat@239.0.0.1:1234, затем запустить с помощью systemctl start tsduck-stat@239.0.0.1:1234.

Обеспечьте доскональный анализ трафика с помощью NetFlow

Мониторинг пропускной способности и анализ трафика

- Контролируйте пропускную способность сети и модели трафика на уровне отдельного интерфейса

- Подробно изучите данные на уровне интерфейса для выявления моделей трафика и параметров работы устройств.

- Получайте аналитическую информацию о пропускной способности вашей сети в режиме реального времени посредством ежеминутных отчетов.

Экспертиза сети и анализ безопасности

- Выявляйте широкий спектр внешних и внутренних угроз с помощью технологии Continuous Stream Mining Engine.

- Отслеживайте сетевые нарушения через брандмауэр вашей сети.

- Определяйте контекстные нарушения и уязвимости нулевого дня при помощи NetFlow Analyzer.

Мониторинг приложений и формирование трафика приложений

- Распознавайте и классифицируйте нестандартные приложения, которые пользуются ресурсами вашей сети, с помощью NetFlow Analyzer.

- Перенастраивайте политики с помощью методики формирования трафика через ACL или политику, основанную на классе, для получения контроля над приложениями, нуждающимися в определенной пропускной способности.

- NetFlow Analyzer использует Cisco NBAR, чтобы вы имели полное представление о трафике прикладного (седьмого) уровня и распознавали приложения, которые используют номера динамических портов или скрываются за известными портами.

Планирование емкости и выставление счетов

- Принимайте обоснованные решения по росту пропускной способности с помощью отчетов о планировании емкости.

- Измеряйте увеличение пропускной способности в течение периода времени посредством долгосрочной отчетности.

- Четкая тенденция в течение длительных исторических периодов.

- Формируйте счета по запросу для бухгалтерского учета и начислению затрат по отделам.

Эффективно контролируйте голосовую связь, видео и передачу данных

- Анализируйте уровни сервиса IP для сетевых приложений и служб, использующих монитор IP SLA в составе NetFlow Analyzer.

- Обеспечивайте высокий уровень качества передачи данных и голосовой связи с помощью технологии Cisco IP SLA.

- Отслеживайте основные показатели эффективности трафика голосовой связи и передачи данных.

Поддержка нескольких поставщиков и технологии обработки потоков данных

- Собирайте, анализируйте потоки данных от основных устройств, например Cisco, 3COM, Juniper, Foundry Networks, Hewlett-Packard, Extreme и других ведущих поставщиков

- Отчитывайтесь по всем основным форматам потоков, например NetFlow, sFlow, cflow, J-Flow, FNF, IPFIX, NetStream, Appflow и т. д.

Перепродажа сайтов

Как вставить таблицу из Excel в Word: инструкция

Так как обе программы являются частью одного пакета, они очень хорошо взаимодействуют между собой. Существует несколько методов перенести информацию из одного редактора в другой, сохранив при этом ее первоначальный вид.

Метод первый: стандартное копирование/вставка

Microsoft Excel, по своей сути, является примерно таким же текстовым редактором, как и Microsoft Word, за исключением метода разметки страниц. Поэтому перенести из него информацию в текстовый документ можно точно таким же образом, как и из любого другого текстового редактора. Делается это следующим образом:

Шаг 1.

- Откройте документ с таблицей в редакторе Microsoft Excel, и с помощью мышки выделите его содержимое.

- Щелкните правой кнопкой мышки по выделенной области и в появившемся списке выберите строчку «Копировать».

- Вы также можете щелкнуть по кнопке с аналогичным названием на панели инструментов, расположенной в верхней части основного окна программы, или нажать комбинацию клавиш «Ctrl+C».

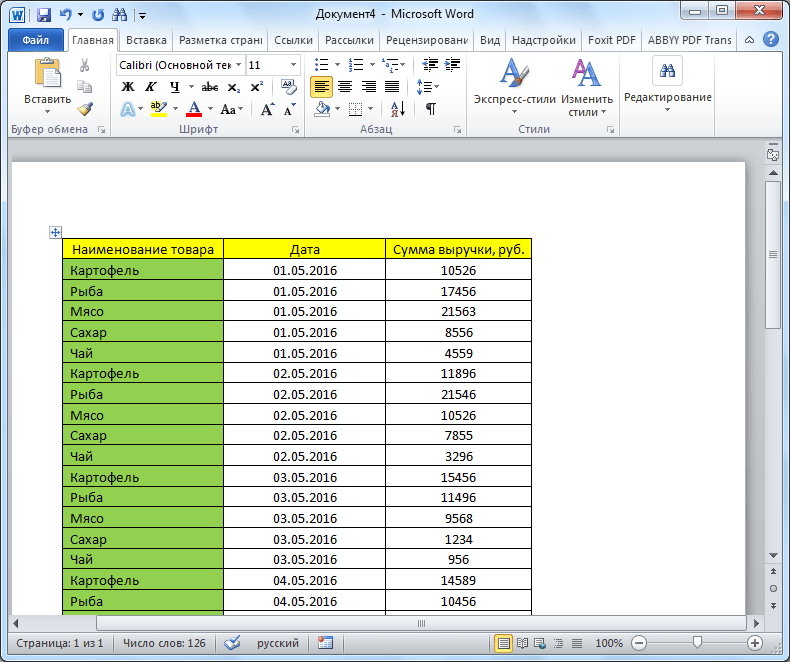

Изображение 2. Копирование содержимого «экселевского» документа.

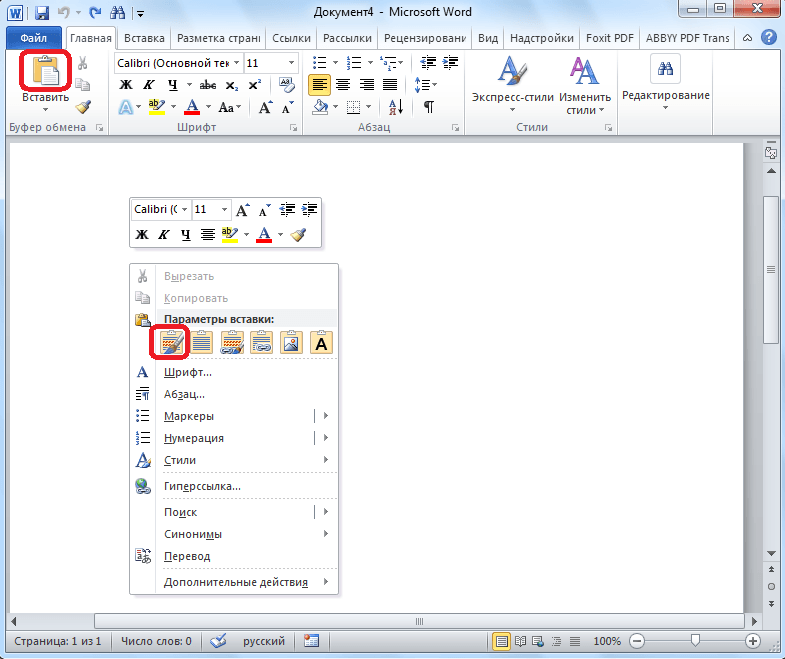

Шаг 2.

- Как только Вы скопировали таблицу в буфер обмена, запустите приложение Microsoft Office, создайте новый документ, или откройте ранее созданный, с имеющимся в нем текстом.

- Выберите место, куда Вы хотите вставить скопированную таблицу и щелкните по нему правой кнопкой мышки. В появившемся списке в настройках вставки выберите строчку «Сохранить исходное форматирование».

- Как и в случае с копированием, Вы можете использовать кнопку с аналогичным названием (Вставка) на панели инструментов, или же использовать комбинацию клавиш «Ctrl+V».

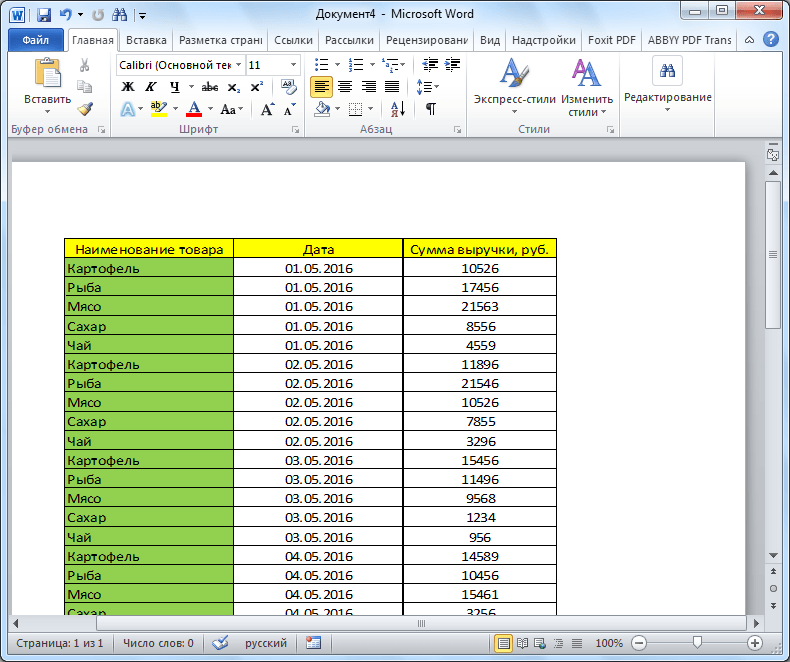

Изображение 3. Вставка таблицы в «вордовский документ».

Шаг 3.

- После проделанных действий, скопированная в Excel таблица будете перенесена в Ваш «вордовский» документ в своем исходном виде. Кроме того, теперь Вы сможете добавлять новые строки и колонки таблицы прямо в редакторе Word.

- Единственный минус данного метода переноса заключается в том, что если таблица слишком широкая, то она просто не поместится целиком в «вордовский» документ. Поэтому, перед вставкой таблицы убедитесь, что она подходит по размеру и вписывается в поля «вордовской» страницы.

Изображение 4. Конечный результат вставки первым способом.

Метод второй: специальная вставка

Данный метод переноса таблицы из Excel в Word отличается от предыдущего тем, что таблица будет добавлена в текстовый документ в качестве изображения и отредактировать ее в Microsoft Word будет невозможно. Однако такой метод вставки примечателен тем, что позволяет поместить в документ даже широкую таблицу, которая будет автоматически сжата до размера «вордовского» листа». Вам необходимо выполнить следующие действия:

Шаг 1.

- Откройте документ с таблицей в Microsoft Excel и, как в прошлый раз, скопируйте содержимое документа одним из выше описанных методов.

- Запустите Microsoft Word, создайте новый или откройте уже созданный документ и установите курсор в то место, куда будет вставлена таблица.

- Далее, на панели инструментов под кнопкой «Вставить» щелкните по маленькой стрелочке и в появившемся списке щелкните по строчке «Специальная вставка».

Изображение 5. переход к инструменту специальной вставки.

Шаг 2.

- В появившемся окошке с параметрами вставки с левой стороны установите маркер напротив строчки «Связать», а в колонке под названием «Как» выберите строчку «Лист Microsoft Excel (объект)».

- Для продолжения щелкните по кнопке «ОК».

Изображение 6. Настройка параметров.

Шаг 3.

Таким образом, таблица будет добавлена в документ, как рисунок. Редактировать ее содержимое или добавлять новые колонки у Вас не получится, однако ее ширина будет подогнана по размеру листа.

Изображение 7. Конечный результат вставки вторым способом.

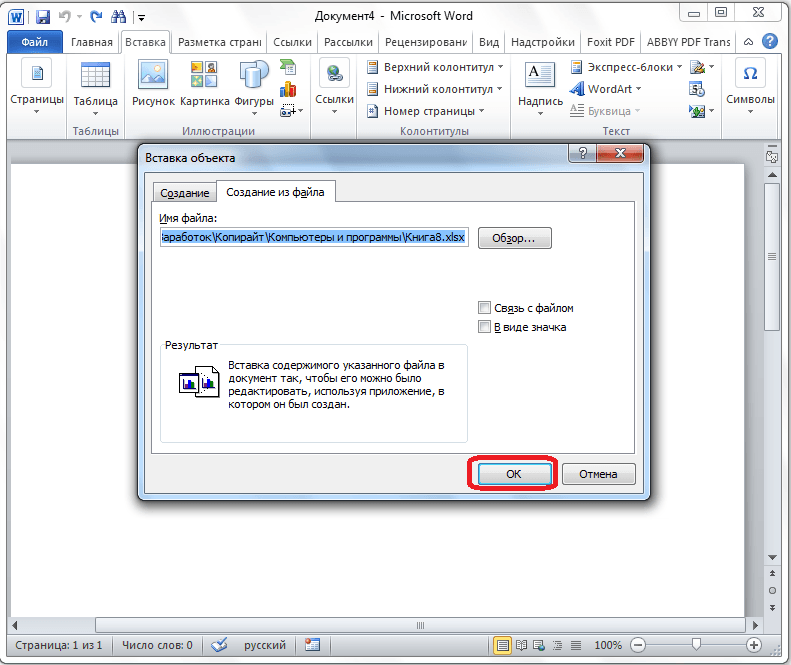

Метод третий: импорт из файла

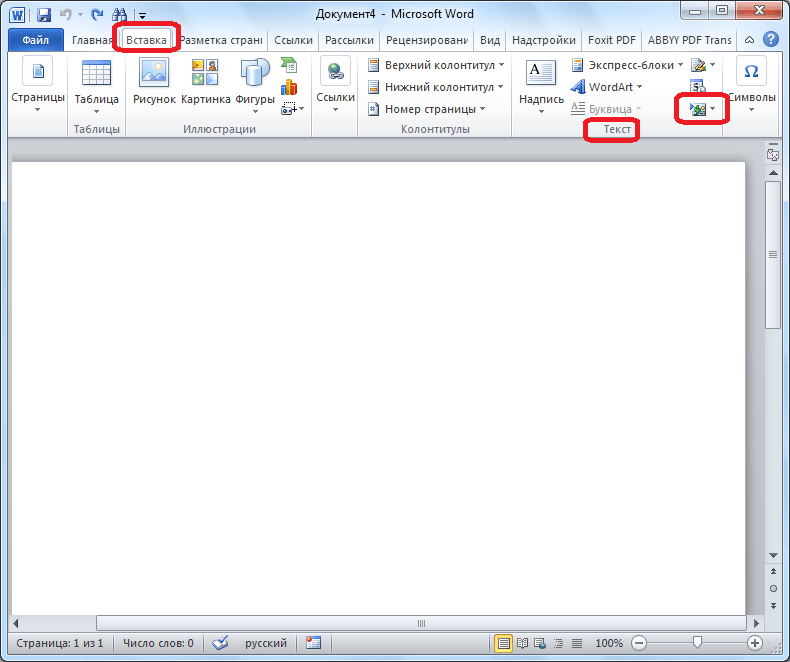

Данный метод вставки таблицы в «вордовский» документ совсем не требует участия программы Microsoft Excel. Весь процесс вставки осуществляется через программу Microsoft Word следующим образом:

Шаг 1.

Запусти текстовый редактор Microsoft Word, создайте новый или откройте уже готовый документ, раскройте вкладку «Вставка» и на панели с инструментами в разделе «Текст» щелкните по кнопке «Объект».

Изображение 8. переход к инструменту вставки объекта.

Шаг 2.

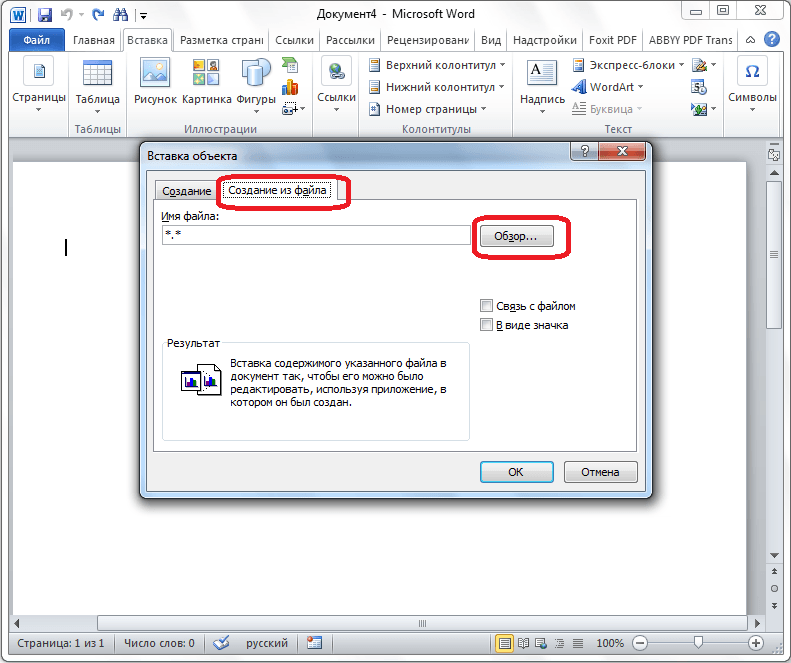

В открывшемся окошке Вам необходимо зайти на вкладку «Создание из файла» и щелкнуть по кнопке «Обзор».

Изображение 9. Открытие проводника.

Шаг 3.

- Будет открыто окошко проводника. Вам необходимо отыскать на компьютере «экселевский» файл, из которого требуется перенести таблицу в Microsoft Word.

- Выделите нужный файл левой кнопкой мышки, щелкните по кнопке «Вставить» и в окошке «Вставка объекта» щелкните по кнопке «ОК».

Изображение 10. Поиск нужного документа и импорт его содержимого в Word.

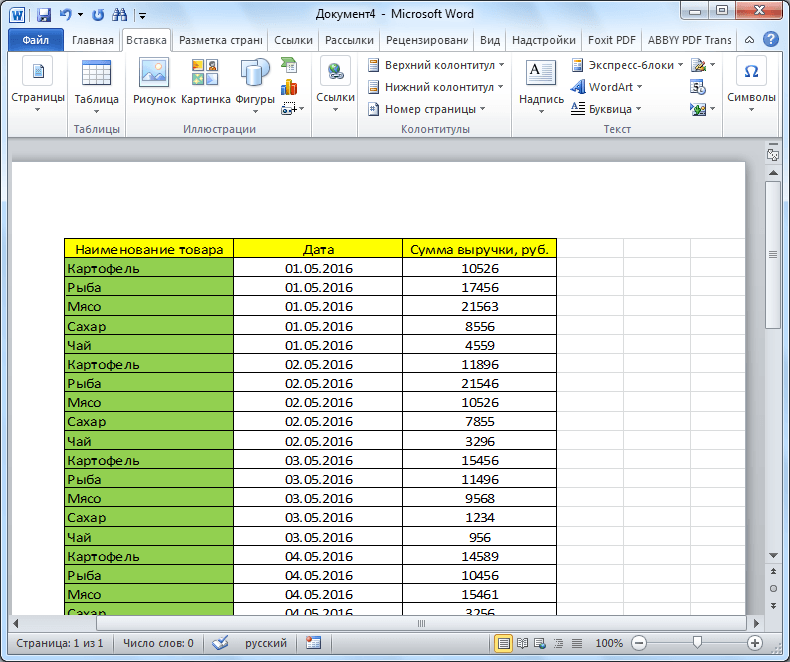

Шаг 4.

Таблица из выбранного файла будет вставлена в документ Word так же в виде рисунка. Однако, в отличие от второго метода вставки, в документ Word загружается абсолютно все содержимое «экселевского» документа, как показано на рисунке ниже.

Изображение 11. Конечный результат вставки третьим способом.

Если Вы планируете пользоваться именно этим методом, то предварительно рекомендуется убрать все лишнее из таблицы через редактор Microsoft Excel.

Как выглядит ссылка с метками и что они означают

Метки иначе называются GET-параметры, которые отправляют данные о посещениях сайта в систему аналитики. К этим параметрам относится всё, что содержит URL после знака вопроса. Выглядят они в зашифрованном виде примерно так:

Если в ссылке уже есть знак вопроса, после всех символов URL поставьте # и после него впишите всё остальное.

Каждый GET-параметр включает название параметра и его значение в следующем порядке: параметр = значение. Один параметр отделяется от другого символом &

Причем в одной ссылке можно использовать разные типы меток, также разделяя их &.

Внимание! Используйте один и тот же регистр при задании параметров, так как для системы google и Google – не одно и то же.

В примере выше в ссылку присутствуют 3 специальных параметра:

Тип параметров в примере – UTM-метки.

GET-параметры передают в систему аналитики детальную информацию о визитах: с какого типа канала пришел посетитель (поиск, медийная сеть, видеореклама и т.д.), с какой кампании, объявления или баннера, по какому ключевому слову или аудитории ретаргетинга.

В нашем случае в URL-е задано отслеживание посещений сайта с рекламы в Google (1), с платной рекламной выдачи на поиске (2), с рекламной кампании с условным названием campaign_name (3).

Важно! Чтобы в выдаче не появлялись дубли страницы, настройте запрет на индексирование URL-ов в формате robots.txt. Для Яндекса: User-agent: Yandex Clean-param: utm_source&utm_medium&utm_campaign&utm_content&utm_term&sid&gclid&yclid Для Google: User-agent: Googlebot Disallow: /*?utm_source= Disallow: /*?utm_medium= Disallow: /*?utm_campaign= Disallow: /*?utm_content= Disallow: /*?utm_term= Disallow: /*?sid= Disallow: /*?gclid= Disallow: /*?yclid=

Что такое многопользовательская активацияWhat is Volume Activation

Активация корпоративных лицензий представляет собой конфигурируемое решение, помогающее автоматизировать и управлять процессом активации продуктов на компьютерах под управлением операционных систем Windows, которые предоставляются по программе корпоративного лицензирования.Volume activation is a configurable solution that helps automate and manage the product activation process on computers running Windows operating systems that have been licensed under a volume licensing program. Многопользовательская активация также используется с другим программным обеспечением от корпорации Майкрософт (особенно в наборах Office), которые продаются по соглашениям корпоративного лицензирования и поддерживают многопользовательская активация.Volume activation is also used with other software from Microsoft (most notably the Office suites) that are sold under volume licensing agreements and that support volume activation

- Средства для управления многопользовательской активацией OfficeTools to manage volume activation of Office

- Активация корпоративных лицензий для Windows 10Volume Activation for Windows 10

Многопользовательская активация применяется только к системам, которые включены в программу корпоративного лицензирования и используются исключительно как средство для активации.Volume Activation applies only to systems that are covered under a Volume Licensing program and is used strictly as a tool for activation. Она не привязана к выставлению счетов или оплате лицензий.It is not tied to license invoicing or billing.

Многопользовательская активация предоставляет две различные модели для выполнения многопользовательской активации.Volume Activation provides two different models for completing volume activations. Клиенты могут использовать один или оба типа ключей для активации систем в своей организации:Either or both key types may be used by customers to activate systems in their organization:

- Служба управления ключами (KMS) позволяет организациям активировать системы в своей сети.Key Management Service (KMS) allows organizations to activate systems within their own network.

- Ключ многократной активации (MAK) активирует системы один раз, используя службы размещенной активации Майкрософт.Multiple Activation Key (MAK) activates systems on a one-time basis, using Microsoft’s hosted activation services.

Важно!

В рамках установки важно планировать и администрировать развертывание любого продукта с помощью многопользовательской активации.As part of your installation, it is important to plan and manage deployment of any product using Volume Activation

- Дополнительные сведения о многопользовательской активации см. в статье Планирование многопользовательской активации.For more information on Volume Activation, see the Volume Activation Planning Guide.

- Прочтите документы и ознакомьтесь с видеороликами, относящимися к Windows перед развертыванием.Read the documents and review the videos related to Windows prior to deployment.

Немного теории об Open Graph

Все данные для OG передаются в мета-тегах, что размещаются в контейнере <head>. Существует 4 таких тега, которые должны быть, иначе не взлетит (или взлетит, но не совсем):

- og:title — название размечаемого объекта (страницы). Аналог и родственник title.

- og:type — тип страницы (объекта) или другими словами обозначение того, что находится на данной странице — страница сайта, видео или аудио файлы. В зависимости от указанного типа может понадобиться ещё метатегов.

- og:image — изображение-иллюстрация для страницы (объекта). Здесь требуется указать прямую ссылку на изображение.

- og:url — каноничный url адрес данной страницы.

Все дополнительные мета-теги называются опциональными — останавливаться на них сейчас не будем, а рассмотрим на примерах позже.

Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

Возможности сервиса

Сбор и хранение информации для расследования инцидентов

Злоумышленники подчищают логи и удаляют следы своего присутствия в инфраструктуре, затрудняя расследование кибератак. Сервис сохраняет копию всего сетевого трафика, в том числе данные, от которых злоумышленники впоследствии избавляются. Информация может храниться как на мощностях клиента, так и на выделенных мощностях компании ПАО «Ростелеком» и передаваться по защищенному каналу связи.

Выявление сетевых аномалий

NTA позволяет оперативно обнаруживать подозрительную активность внутри корпоративной сети, которую не детектируют SIEM-системы, антивирусы и системы защиты конечных точек. Лежащее в основе сервиса решение анализирует трафик, передаваемый по защищенным протоколам, в том числе нестандартным, и с высокой точностью выявляет в нем вредоносную активность.

Поиск скрытых каналов взаимодействия с управляющими серверами злоумышленников

Сервис обнаруживает DNS-, HTTP-, SMTP- и ICMP-туннели, которые злоумышленники используют для кражи данных, коммуникации с командным сервером и маскировки своей активности.

Адаптация к новым угрозам и методам атак

Применение глубокой экспертизы специалистов Solar JSOC и оперативной адаптации контента позволяет сервису быстро адаптироваться к меняющемуся ландшафту угроз и выявлять новейшие атаки злоумышленников самого высокого уровня квалификации.

Контроль соблюдения политики безопасности сотрудниками

Анализ сетевого трафика выявляет передачу почты и учетных данных в незашифрованном виде, использование VPN-туннелей, TOR, утилит для удаленного доступа, прокси, мессенджеров — всего того, что, как правило, запрещено политиками ИБ в крупных компаниях. Также сервис помогает обнаружить ошибки в конфигурациях информационных систем.