Что такое аутентификация и как ее пройти

Содержание:

- Введение

- Элементы системы аутентификации

- Аутентификация через единую точку входа (SSO)

- Одноразовые пароли в банкомате Сбербанка

- Что такое Идентификация

- Определение

- Совместная работа аутентификации и цифровой подписи

- Узнаем причину появления и решаем проблему разными способами

- Парольная аутентификация

- Аутентификация с авторизация OAuth

- Авторизация

- Верификаторы

- Доступ к API с помощью токенов доступа

- История

- Ошибка вторая: система сброса паролей

- Недостатки или минусы двухфакторной аутентификации

- Что такое аутентификация

- Доступ к ресурсным API

- В чем отличие аутентификации от идентификации и авторизации?

- Как это исправить?

- Аутентификация на основе сессий

- Увеличение объема памяти: полный успех

- Что такое аутентификация?

- Сохранено, защита WPA\WPA2 на Андроид

Введение

При современном развитии технологий понятие рабочего места настолько размыто, что под ним может подразумеваться любое мобильное устройство, имеющее доступ к интернету. При такой организации работы необходимо обеспечить гарантированную аутентификацию пользователя, что предполагает использование стойкой парольной защиты.

Пароль, созданный сегодня по всем правилам безопасности и являющийся образцом в стойкости к различного рода взломам, уже завтра может считаться совершенно небезопасным. Информационные технологии ежедневно совершенствуются, а вместе с ними совершенствуются и технологии взлома защиты информации. Для сохранения стойкости пароля его необходимо постоянно усложнять и запоминать длинные буквенно-цифровые комбинации. И все равно эти методы не гарантируют стопроцентную защиту. Массовые утечки учетных данных пользователей подтверждают, что использование одного лишь пароля небезопасно, даже если он и соответствует всем требованиям парольной защиты. Эти выводы подтверждает масштабный опрос интернет‑пользователей, который проводила компания ESET. При проведении опроса 60% пользователей ответили, что они как минимум единожды сталкивались с кражей данных от своих учетных записей, а 25% из них ответили, что становились объектами злоумышленников неоднократно.

Сотрудникам, работающим удаленно, необходимо обеспечить стабильный и безопасный доступ к обрабатываемой информации, а работодателю необходимо точно знать, что именно их сотрудник, а не злоумышленник в настоящий момент получил доступ к информационным ресурсам организации. Информация, циркулирующая внутри организации, как правило, значима для компании, и ее конфиденциальность является одной из составляющей успешного бизнеса.

Все эти угрозы позволяет минимизировать использование многофакторной аутентификации, а как частное решение — двухфакторная аутентификация (Two Factor Authentication — 2FA).

Двухфакторная аутентификация обеспечивает эффективную защиту пользовательских аккаунтов от несанкционированного проникновения в различных сервисах, при помощи запроса двух разных аутентификационных данных. Первый — это стандартное использование связки логин/пароль, а второй — ввод одноразового пароля (OTP). На сегодняшний день процесс двухфакторной аутентификации можно считать надежным барьером, который значительно усложняет злоумышленнику доступ к защищаемой информации.

ESET Secure Authentication (далее сокращенно ESA) позволяет внедрить двухфакторную аутентификацию при осуществлении входа в операционную систему компьютера, при обращении к веб‑приложениям Microsoft, при осуществлении доступа к облачным сервисам, а также при обращении к VPN и VDI-системам компании.

Плюс ко всему перечисленному ESA 2.8 позволяет использовать push‑сообщения для подтверждения аутентификации пользователем и позволяет использовать аутентификаторы, соответствующие стандартам FIDO2, что повышает уровень безопасности и удобство для пользователя. В случае применения push‑сообщения для подтверждения аутентификации, пользователю на установленное мобильное приложение или смарт-часы приходит push‑уведомление, и для успешной аутентификации необходимо лишь одним касанием подтвердить его, или же наоборот отклонить, если по каким-либо причинам необходимость в аутентификации пропала.

Далее в обзоре более подробно расскажем о продукте ESET Secure Authentication и рассмотрим, чем же он выгодно выделяется на фоне остальных подобных решений.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов:

- субъект, который будет проходить процедуру

- характеристика субъекта — отличительная черта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм управления доступом, предоставляющий определённые права доступа субъекту

| Элемент аутентификации | Пещера 40 разбойников | Регистрация в системе | Банкомат |

|---|---|---|---|

| Субъект | Человек, знающий пароль | Авторизованный пользователь | Держатель банковской карты |

| Характеристика | Пароль «Сим-Сим, откройся!» | Тайный пароль | Банковская карта и персональный идентификатор |

| Хозяин системы | 40 разбойников | Предприятие, которому принадлежит система | Банк |

| Механизм аутентификации | Волшебное устройство, реагирующее на слова | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карту и персональный идентификатор |

| Механизм управления доступом | Механизм, отодвигающий камень от входа в пещеру | Процесс регистрации, управления доступом | Разрешение на выполнение банковских действий |

Аутентификация через единую точку входа (SSO)

Метод Single Sign On. Существуют различные реализации. Рассмотрим на примере Google Accounts. Когда логинишься в одном Google-сервисе, например Gmail, а потом получаешь доступ к остальным Google-сервисам без аутентификации, то ты пользуешься единую точку входа от Google. Удобно не правда ли? Процедура аутентификации на Google Accounts (SSO):

- Пользователь входит в один из сервисов Google.

- Пользователь получает сгенерированную в Google Accounts куку.

- Пользователь идёт в другой продукт Google.

- Пользователь снова перенаправляется в Google Accounts.

- Google Accounts видит, что пользователю уже присвоена кука, и перенаправляет пользователя в запрошенный продукт.

В этой процедуре используется три сущности:

- user

- identity provider

- service provider

Пользователь вводит пароль (или аутентифицируется иначе) у поставщика идентификационной информации (identity provider, IDP), чтобы получить доступ к поставщику услуги (service provider (SP). Пользователь доверяет IDP, и SP доверяет IDP, так что SP может доверять пользователю.

Одноразовые пароли в банкомате Сбербанка

До февраля 2016 года также была возможность получить 20 одноразовых паролей в банкомате Сбербанка, с помощью которых и осуществлялось подтверждение нужного Интернет-платежа.

Данная методика оказалась довольно уязвимой. Мошенник подбирал выброшенный чек с указанными 20 паролями, получал доступ к личному кабинету пользователя, после чего имел возможность снять деньги со счета такого пользователя 20 раз.

Учитывая столь печальную практику, Сбербанк решил отказаться от печати пароля с помощью банкомата. Теперь подтверждение платежа осуществляется исключительно с помощью смс на телефон клиента.

Что такое Идентификация

Это еще одна из встроенных функций для входа на сервис либо в приложение.

Идентификация представляет собой процедуру указания личности, когда программа должна распознать идентификатора по предоставленным данным.

В данном случае – логин, объект, желающий войти в систему, указывает свое имя и пароль к нему. Распознавание имени – это идентификация, распознавание пароля — аутентификация.

В целом процедура идентификации и процедура аутентификации напрямую зависят друга от друга. Успешное завершение этих операций подразумевает доступ к запрашиваемой системе — авторизация.

Регистрируясь на каком-либо сайте либо в приложении вы получаете номер либо имя – логин – который и является идентификатором.

Отметим, что в базе данных каждой системы идентификаторы индивидуальны, повторений быть не может.

- Серия и номер паспорта.

- Номер мобильного телефона.

- Адрес электронной почты.

- Номер аккаунта в социальной сети.

- Номер банковской карточки.

- Номер машины.

- IMEI телефона.

- Другое.

Определение

Аутентификация – прохождение проверки подлинности.

Авторизация – предоставление и проверка прав на совершение каких-либо действий в системе.

Естественно, и аутентификацию, и авторизацию используют не только в процессе получения доступа к сетевым аккаунтам. Автоматизированные системы, EDI, передача данных, пластиковые банковские карты – мы не один раз в день проходим эти процедуры в автоматическом режиме.

В англоязычных системах путаницы с терминологией не возникает: пользователь вообще не задумывается, чем отличается аутентификация от авторизации, ведь обе процедуры от его глаз скрыты. Предлагается «войти в систему» – «log in, logging in».

Совместная работа аутентификации и цифровой подписи

Часто аутентификация и цифровая подпись применяются одновременно. В расширенных электронных подписях лицо , подписавшее, аутентифицировано и однозначно связано с подписью. В случае квалифицированной электронной подписи, как определено в регламенте eIDAS, личность подписывающего лица даже удостоверяется квалифицированным поставщиком трастовых услуг . Такое связывание подписи и аутентификации, во-первых, поддерживает доказательную ценность подписи, обычно называемую неотказуемым источником. Защита сообщения на сетевом уровне называется неотказуемой эмиссией. Авторизованный отправитель и содержимое сообщения связаны друг с другом. Если третье лицо пытается изменить содержимое сообщения, подпись теряет силу.

Узнаем причину появления и решаем проблему разными способами

Пользователи часто сталкиваются с проблемой ошибки аутентификации из-за чего их устройство: телефон, ПК и т.п. не получает доступ к Wi-Fi. Основными причинами является ошибка при вводе пароля, неправильное подсоединение роутера, а также устаревшее/отсутствующее/некорректное управляющее ПО как со стороны маршрутизатора, так и со стороны, подключаемого, устройства. Чтобы узнать способ решения проблемы, с вопросом стоит ознакомить более детально.

Причина возникновения

Ошибка аутентификации является следствием ситуации, в которой роутер и подключаемое устройство: ПК, ноутбук, телефон, планшет не распознают друг друга. Главным признаком, сигнализирующим о проблеме, выступает статус в подключении к сети «Сохранено» или «Сохранено, не подключено».

Проблема с паролем

Распространенным случаем является ошибка аутентификации вследствие неверно набранного пароля. Это связано со свойством поля для ввода скрывать символы. Таким образом, пользователь не замечает ошибку, что и приводит к насущной проблеме. Эту неудобную функцию можно изменить отметив в соответствующем поле «Показать пароль».

При утрате/забывании пароля его можно найти в настройках роутера. С этой целью необходимо сделать следующее:

- Открываете любой браузер.

- В адресную строку вводите локальный адрес роутера. Узнать его можно на корпусе роутера или в инструкции к нему. При недоступности этих данных, необходимо открыть командную строку. Во включенное окно «Выполнить» вводите исполняемую команду «cmd» и нажать Enter.

- В открывшемся консольном диалоговом окне прописываете команду «ipconfig» и нажимаете Enter (ввод). Находите пункт с названием «Основной шлюз» — в графе напротив него будет указан адрес, который и является искомым идентификатором роутера (все команды прописываются без кавычек).

- Вводите данные авторизации: логин и пароль. В случае утери нужных данных необходимо связаться с провайдером, обеспечивающим подключение интернет.

- После авторизации появится вкладка быстрых настроек роутера. В каждой модели оно свое и имеет некоторые отличия, возможна как русская, так и английская версия.

- Необходимо найти вкладку с расширенными настройками и в графе Wi-Fi выбрать пункт безопасных настроек.

- В поле с ключом шифрования будет значиться код доступа к роутеру.

- После чего необходимо выйти из меню и переподключиться, используя полученную комбинацию символов.

Проблема подключения роутера

В случае, когда проверка пароля не принесла результата и ошибка с аутентификацией все еще присутствует, необходимо проверить правильность подсоединения маршрутизатора к сети интернет. Для этого необходимо:

- Проверить подключение каждого провода согласно инструкции к роутеру.

- При обнаружении несоответствия необходимо переподключить провода в правильные разъемы.

- Дальше проводите перезагрузку роутера и устройства, подключаемого к нему.

- После чего необходимо повторить попытку подключения.

Проблема с драйверами в сетевом адаптере

Еще одним вариантом проблемы с аутентификацией устройства являются отсутствующие/несоответствующие драйверы сетевой платы. Чтобы разрешить эту ситуацию необходимо сделать следующее:

- Открываете «Пуск»->»Панель управления»->»Оборудование и звук»->»Диспетчер устройств».

- В списке находите вкладку с названием «Сетевые адаптеры» и разворачиваете её.

- После чего нужно нажать на строку с названием, установленного Wi-Fi устройства правой клавишей и выбрать опцию «Обновить драйверы». Процесс проходит в автоматическом режиме.

- Перезагрузите Роутер и ПК, после чего, произведите повторную попытку соединения.

Проблема прошивки маршрутизатора

Также, как и у сетевого адаптера, у маршрутизатора есть драйвера, и производитель выпускает все новые версии, чтобы устранять, постоянно возникающие проблемы совместимости. Для того чтобы обновить прошивку роутера до новейшей версии необходимо:

- Перейти на сайт производителя.

- Там в соответствующем разделе меню — «драйвера», вводится модель роутера.

- После чего, система предлагает скачать свежую версию управляющего ПО, которую после скачивания необходимо установить, открыв исполняемый файл(*.exe).

- Далее, совершите перезагрузку устройств и повторное переподключение.

Парольная аутентификация

Главным достоинством такой системы является то, что она является предельно простой и привычной для большинства. Пароли уже давным-давно используются операционными системами и другими сервисами, и при грамотном использовании ими обеспечивается уровень безопасности, который является вполне приемлемым для большинства организаций. Но с другой стороны, по общей совокупности характеристик подобные системы представляют собой самое слабое средство, которым может осуществляться идентификация/аутентификация. Авторизация в таком случае становится достаточно простой, так как пароли должны быть запоминающимися, но при этом простые комбинации нетрудно угадать, особенно если человек знает пристрастия конкретного пользователя.

Иногда бывает так, что пароли, в принципе, не держатся в секрете, так как имеют вполне стандартные значения, указанные в определенной документации, и далеко не всегда после того, как устанавливается система, их меняют.

При вводе пароль можно посмотреть, причем в некоторых случаях люди используют даже специализированные оптические приборы.

Пользователи, основные субъекты идентификации и аутентификации, нередко могут сообщать пароли коллегам для того, чтобы те на определенное время подменили владельца. В теории в таких ситуациях будет правильнее всего применять специальные средства управления доступом, но на практике это никем не используется. А если пароль знают два человека, это крайне сильно увеличивает шансы на то, что в итоге о нем узнают и другие.

Аутентификация с авторизация OAuth

Это разновидность единой точки входа с упрощением процесса регистрации/входа пользователя в ваше приложение. Используется при регистрации/входе в приложение через социальные сети.

Преимущество: пользователи могут войти в ваше приложение одним кликом, если у них есть аккаунт в одной из соцсетей. Им не нужно помнить логины и пароли. Это сильно улучшает опыт использования вашего приложения. Вам как разработчику не нужно волноваться о безопасности пользовательских данных и думать о проверке адресов почты — они уже проверены соцсетями. Кроме того, в соцсетях уже есть механизмы восстановления пароля.

Большинство соцсетей в качестве механизма аутентификации используют авторизацию через OAuth2.

Соцсеть — это сервер ресурсов, ваше приложение — клиент, а пытающийся войти в ваше приложение пользователь — владелец ресурса. Ресурсом называется пользовательский профиль / информация для аутентификации. Когда пользователь хочет войти в ваше приложение, оно перенаправляет пользователя в соцсеть для аутентификации (обычно это всплывающее окно с URL’ом соцсети). После успешной аутентификации пользователь должен дать вашему приложению разрешение на доступ к своему профилю из соцсети. Затем соцсеть возвращает пользователя обратно в ваше приложение, но уже с токеном доступа. В следующий раз приложение возьмёт этот токен и запросит у соцсети информацию из пользовательского профиля.

Для реализации такого механизма вам может понадобиться зарегистрировать своё приложение в разных соцсетях. Вам дадут app_id и другие ключи для конфигурирования подключения к соцсетям.

Авторизация

Авторизация – наименее простой способ, обеспечивающий доступ к определенным функциям или ресурсам различных систем путем введения, к примеру, логина и пароля. В данном случае различие между понятиями состоит в том, что при авторизации пользователю всего лишь предоставляются определенные права, в то время как аутентификация — это как раз-таки сравнение того же логина и пароля с данными, зарегистрированными в самой системе, после чего можно получить доступ к расширенным или скрытым функциям того же интернет-ресурса или программного продукта (использование кода авторизации).

Наверное, многие сталкивались с ситуацией, когда загрузку файла с сайта невозможно произвести без авторизации на ресурсе. Вот именно после авторизации и следует процесс аутентификации, открывающий такую возможность.

Верификаторы

В любой аутентифицированной онлайн-транзакции верификатор — это сторона, которая удостоверяет, что заявитель владеет и контролирует токен, подтверждающий его или ее личность. Претендент подтверждает свою личность верификатору с помощью токена и протокола аутентификации. Это называется доказательством владения (PoP). Многие протоколы PoP спроектированы таким образом, что верификатор, не знающий токена до запуска протокола аутентификации, ничего не узнает о токене во время выполнения. Проверяющий и CSP могут быть одним и тем же объектом, проверяющий и проверяющая сторона могут быть одним и тем же объектом или все три могут быть отдельными объектами. Для верификаторов нежелательно изучать общие секреты, если они не являются частью того же объекта, что и CSP, который зарегистрировал токены. Если проверяющая сторона и проверяющая сторона являются отдельными объектами, проверяющая сторона должна передать результат протокола аутентификации проверяющей стороне. Объект, созданный верификатором для передачи этого результата, называется утверждением.

Доступ к API с помощью токенов доступа

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сим-Сим, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий автоматическая аутентификация используется повсеместно.

Ошибка вторая: система сброса паролей

- Предсказуемые токены. Токены, основанные на текущем времени — хороший пример. Токены, построенные на базе плохого генератора псевдослучайных чисел, хотя и выглядят лучше, проблему не решают.

- Неудачное хранилище данных. Хранение незашифрованных токенов сброса пароля в базе данных означает, что если она будет взломана, эти токены равносильны паролям, хранящимся в виде обычного текста. Создание длинных токенов с помощью криптографически стойкого генератора псевдослучайных чисел позволяет предотвратить удалённые атаки на токены сброса пароля методом грубой силы, но не защищает от локальных атак. Токены для сброса пароля следует воспринимать как учётные данные и обращаться с ними соответственно.

- Токены, срок действия которых не истекает. Если срок действия токенов не истекает, у атакующего есть время для того, чтобы воспользоваться временным окном сброса пароля.

- Отсутствие дополнительных проверок. Дополнительные вопросы при сбросе пароля — это стандарт верификации данных де-факто. Конечно, это работает как надо лишь в том случае, если разработчики выбирают хорошие вопросы. У подобных вопросов есть собственные проблемы. Тут стоит сказать и об использовании электронной почты для восстановления пароля, хотя рассуждения об этом могут показаться излишней перестраховкой. Ваш адрес электронной почты — это то, что у вас есть, а не то, что вы знаете. Он объединяет различные факторы аутентификации. Как результат, адрес почты становится ключом к любой учётной записи, которая просто отправляет на него токен сброса пароля.

шпаргалкупосмотримпакетдокументацияматериалызакрываетсяпервый результат

Недостатки или минусы двухфакторной аутентификации

Высокий уровень защиты не всегда может быть удобен.

Например, это связано с тем, что:

- При повседневном использовании одного и того же сервиса или соцсети необходимо при каждом входе в аккаунт вводить все сведения заново согласно правилам двухуровневой защиты;

- Иногда сложно самостоятельно установить приложение аутентификации;

- На номер мобильного телефона может поступать рекламный спам;

- Смс с кодом может поступить с задержкой;

- При утере телефона восстановить доступ к аккаунтам сложно;

- Если информация особенно ценная – необходимо активировать двухэтапный уровень безопасности непосредственно на электронных устройствах для исключения спам атаки на сами устройства.

Если двухэтапная защита нецелесообразна – ее можно просто отключить и вернуться в стандартный режим проверки безопасности входа в аккаунт с помощью обычного логина и пароля.

Что такое аутентификация

Аутентификация – это процедура проверки (в большинстве случаев 3D-Secure) персональных сведений о плательщике. Процесс предназначен для защиты от криминального доступа к данным банковской карточки и защиты ее владельца от мошеннических действий сторонних лиц. Использование 3D-Secure бесплатно для пользователя банковской карточки. Основу функционирования системы составляют три независимые составляющие:

- финансовое учреждение, обслуживающего магазин;

- банк, эмитировавший карту плательщика;

- платежной системы, используемой для расчетов.

Видимая для пользователя часть действия системы — генерация единоразового кода для совершения платежа. Код должен прийти на номер телефона пользователя, привязанный к данным карточки. Это цифровое сочетание имеет период действия пригодности для авторизации, ограниченный десятью минутами. Если код не пришел, это означает, что в системе «нет данных для вашей аутентификации», и она будет блокировать попытку платежа.

Доступ к ресурсным API

Допустим, мы хотим использовать токен доступа для вызова API из одностраничного приложения. Как это выглядит?

Мы рассмотрели аутентификацию выше, поэтому давайте предположим, что пользователь вошел в наше приложение JS в браузере. Приложение отправляет запрос авторизации на сервер авторизации, запрашивая токен доступа для вызова API.

Затем, когда наше приложение хочет взаимодействовать с API, мы присоединяем токен доступа к заголовку запроса, например, так:

# HTTP заголовок запроса Authorization: 'Bearer eyj'

Затем авторизованный запрос отправляется в API, который проверяет токен с помощью промежуточного программного обеспечения middleware. Если все проверено, то API возвращает данные (например, JSON) в приложение, запущенное в браузере.

Это замечательно, но есть кое-что, что может произойти с вами прямо сейчас. Ранее мы заявляли, что OAuth решает проблемы с излишним доступом. Как это решается здесь?

В чем отличие аутентификации от идентификации и авторизации?

У вас все же может возникнуть непонимание и путаница в трех сервисах, которые используются не только хакерами, но сотрудниками банков и обычными пользователями. Объясняю. Предположим, вы хотите открыть дверь. Для этого нужен ключ.

● Так вот, ключ — это средство идентификации или идентификатор. Когда вы открываете дверь, то осуществляете процедуру аутентификации. Вот в этом-то как раз и смысл. Если кто-то сворует ключ, то получит доступ к помещению. Поэтому иногда применяется двухфакторная аутентификация. Например, в данном случае, можно соорудить конструкцию, которая бы предполагала не только открывание дверей, но и необходимость ударить в верхнем правом углу. Таким образом, вторым фактором является действие, пароль, секретное слово или что-то другое.

● А сам факт открывания двери и вхождения в помещение — это уже авторизация. То есть, когда сервис предоставляет вам доступ.

Нет особого смысла разбираться в этих понятиях, только если вы не планируете заниматься веб-разработкой или какими-либо другими высокими технологиями. Данные термины часто путают многие, даже достаточно опытные пользователи сети. Что уж говорить, в них часто не разбираются и банковские работники, которые описывают вам особенности использования их услуг!

Теперь, друзья, хочу познакомить вас с отличным курсом, который составил Дмитрий Воробьев. Он называется «Первые деньги в Интернете». Инструкция будет понятна и тем, кто уже зарабатывает, и тем, кто только начинает свой путь в сети.

На этом прощаюсь и прошу поделиться ссылкой на этот пост со всеми, кому интересны вопросы безопасности. А это, как мне кажется, каждый современный человек.

Как это исправить?

Есть несколько средств, как может быть защищена идентификация и аутентификация. Компонент обработки информации может обезопаситься следующим:

- Наложением различных технических ограничений. Чаще всего устанавливаются правила на длину пароля, а также содержание в нем определенных символов.

- Управлением срока действия паролей, то есть необходимостью их периодической замены.

- Ограничением доступа к основному файлу паролей.

- Ограничением общего количества неудачных попыток, доступных при входе в систему. Благодаря этому злоумышленниками должны выполняться только действия до выполнения идентификации и аутентификации, так как метод перебора нельзя будет использовать.

- Предварительным обучением пользователей.

- Использованием специализированных программных генераторов паролей, которые позволяют создавать такие комбинации, которые являются благозвучными и достаточно запоминающимися.

Все указанные меры могут использоваться в любом случае, даже если вместе с паролями будут применяться также и другие средства аутентификации.

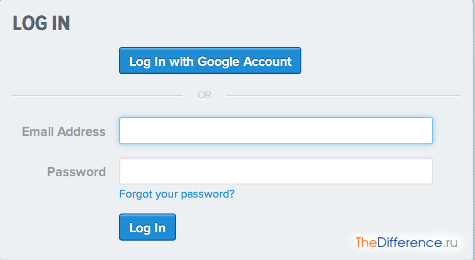

Аутентификация на основе сессий

Протокол HTTP не отслеживает состояния, и, если мы аутентифицируем пользователя с помощью имени и пароля, наше приложение не будет знать, тот ли это человек, что и в предыдущем запросе. Нам придётся аутентифицировать снова. При каждом запросе HTTP не знает ничего о том, что происходило до этого, он лишь передаёт запрос. Так что, если вам нужны личные данные, придётся снова логиниться, чтобы приложение знало, что это точно вы. Может сильно раздражать.

Чтобы избавиться от этого неудобства, придумали аутентификацию на основе сессий/кук, с помощью которых реализовали отслеживание состояний (stateful). Это означает, что аутентификационная запись или сессия должны храниться и на сервере, и на клиенте. Сервер должен отслеживать активные сессии в базе данных или памяти, а на фронтенде создаётся кука, в которой хранится идентификатор сессии. Это аутентификация на основе куки, самая распространённый и широко известный метод, используемый уже давно.

Процедура аутентификации на основе сессий:

- Пользователь вводит в браузере своё имя и пароль, после чего клиентское приложение отправляет на сервер запрос.

- Сервер проверяет пользователя, аутентифицирует его, шлёт приложению уникальный пользовательский токен (сохранив его в памяти или базе данных).

- Клиентское приложение сохраняет токены в куках и отправляет их при каждом последующем запросе.

- Сервер получает каждый запрос, требующий аутентификации, с помощью токена аутентифицирует пользователя и возвращает запрошенные данные клиентскому приложению.

- Когда пользователь выходит, клиентское приложение удаляет его токен, поэтому все последующие запросы от этого клиента становятся неаутентифицированными.

У этого метода несколько недостатков.

- При каждой аутентификации пользователя сервер должен создавать у себя запись. Обычно она хранится в памяти, и при большом количестве пользователей есть вероятность слишком высокой нагрузки на сервер.

- Поскольку сессии хранятся в памяти, масштабировать не так просто. Если вы многократно реплицируете сервер, то на все новые серверы придётся реплицировать и все пользовательские сессии. Это усложняет масштабирование. (Я считал, этого можно избежать, если иметь выделенный сервер для управления сессиями, но это сложно реализовать, да и не всегда возможно.)

Увеличение объема памяти: полный успех

Что такое аутентификация?

Простыми словами, это — проверка подлинности. Но вы ведь можете сказать, что существует такое понятие как авторизация. И это — то же самое. Хорошо, давайте объясню поподробнее.

Например, вы — клиент банка, и у вас есть банковская карта. Вы управляете ее балансом на планшете через мобильный банк.

Как удаленный сервер, то есть мобильный сайт банка, может определить то, что именно вы пытаетесь осуществить вход в очередной раз? Очень просто. Достаточно запросить у вас логин и пароль.

Но что случится тогда, когда злоумышленник каким-либо образом узнает эти данные? Он сможет залогиниться сам и получить полный доступ к управлению вашими средствами — наберет кредитов или просто переведет на другие счета!

Поэтому придумали такую процедуру как двухфакторная авторизация:

● Первый фактор — это проверка логина и пароля;

● Второй фактор — проверка чего-то, что не подвластно взлому, например, сервис требует ввести SMS.

Таким образом, даже если взломщик правильно введет авторизационные данные, то все равно получит информацию о том, что авторизация держателя карты завершена неуспешно, так как просто не сможет подтвердить доступ с помощью SMS.

Но вы ведь скажете, что в случае кражи смартфона злоумышленники легко получат доступ и к SMS, и к браузеру, в котором многие часто хранят авторизационные данные.

Все верно, поэтому двухфакторную аутентификацию следует настраивать правильно, и сейчас я вам это продемонстрирую на примере известного сервиса электронных платежей WebMoney.

Сохранено, защита WPA\WPA2 на Андроид

Перед тем, как что-либо делать, я бы советовал сделать следующее:

— просто перезагрузите роутер. Парадокс, но в 50% случаев именно это помогает решить все возникающие проблемы, в том числе и ошибку аутентификации.

— попробуйте ещё раз удалить сеть из сохраненных и подключиться заново. Для этого надо нажать на сеть и подержать. Откроется меню, где нужно выбрать пункт «Исключить сеть» или «Удалить». Иногда это помогает, как ни странно.

— обновите прошивку своего маршрутизатора с сайта производителя до самой последней версии. Случается, что причиной ошибки аутентификации является именно кривая микропрограмма домашнего маршрутизатора.

— по возможности сохраните файл с конфигурацией роутера себе на компьютер чтобы потом, в случае чего, не настраивать полностью устройство по новой.

— убедитесь, что Ваша сеть не скрытая, то есть в настройках не установлена галка «Hidden SSID».

— обязательно проверьте, что имя беспроводной сети — SSID — написано на латинице. При этом я не советую использовать спецсимволы, в т.ч. тире и дефисы.

Варианты решения проблемы я рассмотрю универсальные, которые будут актуальны для большинства моделей домашних Вай-Фай маршрутизаторов. В качестве примера буду использовать роутеры TP-Link, а в конце статьи — приведу скриншоты тех же параметров на устройствах от D-Link и ASUS.

1. Попробуйте использовать пароль на WiFi, состоящий только из цифр.

Как показывает статистика, большинство проблем с аутентификацей связаны именно со сложным паролем — кто-то ошибается в символе, или в регистре. Поставив чисто цифровой пароль, Вы исключите ошибку в наборе какого-либо символа. Сделать это можно в настройках безопасности беспроводной сети:

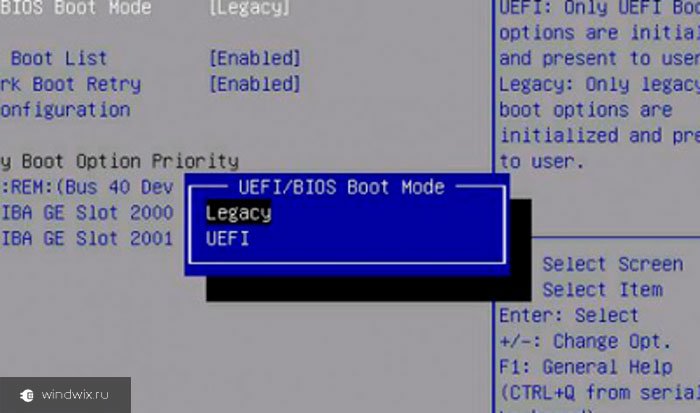

2. Смена типа шифрования.

Ещё один способ, который нередко помогает в случае с планшетами и смартфонами на базе операционной системы Android — смена типа шифрования. У большинства роутеров по умолчанию при выборе стандарта безопасности WPA2-PSK автоматически ставится тип шифрования — AES. И это правильно. Но только вот до сих пор встречаются старые версии Андроида, которые с AES не работают. Поэтому его можно попробовать сменить на TKIP. Делается это так же, в параметрах безопасности:

3. Пробуем использовать WPA-PSK.

Ещё один вариант, который может помочь устранить ошибку аутентификации — смена версии стандарта безопасности. Это часто спасает и в случае использования старых телефонов с Вай-Фай и при использовании новомодных Айфонов и Андроида. И если со старыми аппаратами понятно — те просто с WPA2-PSK работать не умеют. То в случае с новыми устройствами проблема чаще всего в прошивке маршрутизатора. По какой-то причине он неправильно работает с этим стандартом. Поэтому пробуем сменить его на WPA-PSK:

Если этот шаг поможет, то далее пробуйте обновлять прошивку маршрутизатора. На новой версии проблема скорее всего будет устранена.

4. Исключаем режим 802.11N

К сожалению, с самым быстрым беспроводным стандартом N300 работать умеют тоже не все устройства, что так же может усугубить ситуацию. Поэтому в настройках беспроводного модуля пробуем сменить режим «B/G» вместо «B/G/N mixed» и посмотреть результат:

Примечание: Если у Вас аутентификация всё же проходит отлично, а потом долго висит получение IP-адреса и затем пишет «Сохранено, защита WPA\WPA2» — смотрите эту инструкцию.

Если Вы используете роутер D-Link, то для тонкой настройки сети Вай-Фай Вам нужно зайти в расширенные параметры и выбрать соответствующий раздел:

Используемый стандарт, шифрование и пароль на сеть Вы можете сменить в настройках безопасности:

А вот используемый режим менять нужно уже в основных настройках:

На роутерах ASUS производитель вывел все базовые параметры в один раздел — «Общие»:

Если перечисленные выше способы не принесли результата, то Вам стоит проверить ещё одну возможную причину — не включена ли случайно на роутере фильтрация клиентов по MAC-адресам. Если она активна, а MAC устройства там не прописан, то Вы никогда к этой сети не подключитесь, хоть и пароль будет 100% верный.