Где скачать, как настроить и как отключить службу bitlocker

Содержание:

- Просмотр журналов событийReview the event logs

- BitLocker overview

- Шифрование флешки — BitLocker To Go

- Использование инструкции управления Windows (WMI) для включения защиты от облачных службUse Windows Management Instruction (WMI) to turn on cloud-delivered protection

- Repair — bdeRepair-bde

- Windows

- Поддержка шифрования жесткого дискаEncrypted hard drive support

- Repair-bde

- Включение шифрования BitLocker в домашней редакции Windows

Просмотр журналов событийReview the event logs

Откройте средство просмотра событий и ознакомьтесь с приведенными ниже журналами в разделе приложения и службы logs\Microsoft\Windows:Open Event Viewer and review the following logs under Applications and Services logs\Microsoft\Windows:

-

Функция BitLocker-API.BitLocker-API. Проверьте журнал управления, Операционный журнал и другие журналы, созданные в этой папке.Review the Management log, the Operational log, and any other logs that are generated in this folder. Для журналов по умолчанию записываются следующие уникальные имена:The default logs have the following unique names:

- Microsoft-Windows-BitLocker-API/BitLocker работаетMicrosoft-Windows-BitLocker-API/BitLocker Operational

- Microsoft-Windows-BitLocker-API/Управление BitLockerMicrosoft-Windows-BitLocker-API/BitLocker Management

-

BitLocker-DrivePreparationTool.BitLocker-DrivePreparationTool. Проверьте журнал администратора, Операционный журнал и другие журналы, созданные в этой папке.Review the Admin log, the Operational log, and any other logs that are generated in this folder. Для журналов по умолчанию записываются следующие уникальные имена:The default logs have the following unique names:

- Microsoft-Windows-BitLocker-DrivePreparationTool/OperationalMicrosoft-Windows-BitLocker-DrivePreparationTool/Operational

- Microsoft-Windows-BitLocker-DrivePreparationTool/администраторMicrosoft-Windows-BitLocker-DrivePreparationTool/Admin

Кроме того, изучите журнал Windows logs\System для событий, которые были созданы источниками событий TPM и TPM — WMI.Additionally, review the Windows logs\System log for events that were produced by the TPM and TPM-WMI event sources.

Чтобы отфильтровать и отобразить или экспортировать журналы, можно использовать средство командной строки wevtutil.exe или командлет Get-WinEvent .To filter and display or export logs, you can use the wevtutil.exe command-line tool or the Get-WinEvent cmdlet.

Например, чтобы использовать средство wevtutil для экспорта содержимого журнала операций из папки BitLocker-API в текстовый файл с именем BitLockerAPIOpsLog.txt, откройте окно командной строки и выполните команду, которая похожа на приведенную ниже.For example, to use wevtutil to export the contents of the Operational log from the BitLocker-API folder to a text file that is named BitLockerAPIOpsLog.txt, open a Command Prompt window, and run a command that resembles the following:

Чтобы использовать командлет Get-WinEvent для экспорта одного и того же журнала в текстовый файл с разделителями-запятыми, откройте окно Windows PowerShell и выполните команду, подобную приведенной ниже:To use the Get-WinEvent cmdlet to export the same log to a comma-separated text file, open a Windows Powershell window and run a command that resembles the following:

Вы можете использовать Get-WinEvent в окне PowerShell с повышенными привилегиями для отображения отфильтрованных данных из журнала системы или приложения с помощью синтаксиса, который выглядит следующим образом:You can use Get-WinEvent in an elevated PowerShell window to display filtered information from the System or Application log by using syntax that resembles the following:

-

Чтобы отобразить данные, связанные с BitLocker, выполните указанные ниже действия.To display BitLocker-related information:

Выходные данные такой команды похожи на приведенные ниже.The output of such a command resembles the following.

-

Чтобы экспортировать данные, связанные с BitLocker, выполните указанные ниже действия.To export BitLocker-related information:

-

Чтобы отобразить сведения, связанные с TPM, выполните указанные ниже действия.To display TPM-related information:

-

Чтобы экспортировать данные, связанные с TPM, выполните указанные ниже действия.To export TPM-related information:

Выходные данные такой команды похожи на приведенные ниже.The output of such a command resembles the following.

Примечание

Если вы хотите обратиться в службу поддержки Майкрософт, мы рекомендуем экспортировать журналы, перечисленные в этом разделе.If you intend to contact Microsoft Support, we recommend that you export the logs listed in this section.

BitLocker overview

BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. The TPM is a hardware component installed in many newer computers by the computer manufacturers. It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Шифрование флешки — BitLocker To Go

С появлением в Windows 7 технологии BitLocker To Go стало возможным шифровать флешки, карты памяти и внешние жесткие диски. Это очень удобно так как флешку потерять гораздо легче чем ноутбук и нетбук.

Через поиск или пройдя по пути

Пуск > Панель управления > Система и безопасность > Шифрование диска BitLocker

открываем окошко управления. Вставляете флешку которую нужно зашифровать и в разделе BitLocker To Go включаем шифрование для нужного USB накопителя

Необходимо выбрать способ снятия блокировки диска. Выбор не большой или пароль или сим-карта с ПИН-кодом. Сим-карты выпускаются специальными отделами в больших корпорациях. Воспользуемся простым паролем.

Устанавливаем галочку использовать пароль для снятия блокировки диска и два раза вводим пароль. По умолчанию минимальная длинна пароля составляет 8 символов (можно поменять в групповых политиках). Нажимаем Далее

Выбираем как будем сохранять ключ восстановления. Надежно, наверное, будет напечатать его. Сохраняем и нажимаем Далее

Нажимаем Начать шифрование и защищаем свои данные

Время шифрования зависит от емкости флешки, заполненности ее информацией, мощности вашего процессора и скорости обмена данными с компьютером

На емких флешках или внешних жестких диска эта процедура может затянуться на долго. По идее процесс можно закончить на другом компьютере. Для этого ставите шифрование на паузу и правильно извлекаете накопитель. Вставляете ее в другой компьютер разблокируете введя пароль и шифрование продолжится автоматически.

Теперь при установки флешки в компьютер появится окошко ниже с просьбой ввести пароль

Если вы доверяете этому компьютеру и не хотите постоянно вводить пароль устанавливаете галочку В дальнейшем автоматически снимать блокировку с этого компьютера и нажимаете Разблокировать. На этот компьютере вам больше не придется вводить пароль для этой флешки.

Для того что бы информацией на зашифрованном USB-накопителе можно было воспользоваться на компьютерах под управлением ОС Windows Vista или Windows XP флешку нужно отформатировать в файловую систему FAT32. В этих операционных системах возможно будет разблокировать флешку только введя пароль и информация будет доступна только для чтения. Запись информации не доступна.

Использование инструкции управления Windows (WMI) для включения защиты от облачных службUse Windows Management Instruction (WMI) to turn on cloud-delivered protection

Repair — bdeRepair-bde

Возможно, у вас возникла проблема, из-за которой вы повреждаете область жесткого диска, на которой BitLocker хранит важную информацию.You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. Эта проблема может возникать из-за сбоя жесткого диска или неожиданного выхода Windows.This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

Средство восстановления BitLocker (Repair-bde) можно использовать для доступа к зашифрованным данным на жестком диске, если диск был зашифрован с помощью BitLocker.The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde может восстановить критические части диска и восстановить данные, которые будут восстановлены, пока для их расшифровки используется допустимый пароль восстановления или ключ восстановления.Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. Если данные метаданных BitLocker на диске повреждены, необходимо указать пакет ключа резервного копирования в дополнение к паролю восстановления или ключу восстановления.If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. Этот пакет ключа архивирован в доменных службах Active Directory (AD DS), если вы использовали параметр по умолчанию для резервного копирования доменных доменов.This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. С помощью этого ключевого пакета и либо пароля восстановления, либо ключа восстановления можно расшифровывать части диска, защищенного BitLocker, если диск поврежден.With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Каждый пакет ключей будет работать только на диске с соответствующим идентификатором диска.Each key package will work only for a drive that has the corresponding drive identifier. Вы можете использовать средство просмотра паролей восстановления BitLocker, чтобы получить этот ключевой пакет из доменных служб Active Directory.You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

Программа командной строки Repair-bde предназначена для использования в случаях, когда операционная система не запускается или не запускается консоль восстановления BitLocker.The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Использование Repair-bde в случае соблюдения указанных ниже условий.Use Repair-bde if the following conditions are true:

- Вы зашифровали диск с помощью шифрования диска BitLocker.You have encrypted the drive by using BitLocker Drive Encryption.

- Windows не запускается или вы не можете запустить консоль восстановления BitLocker.Windows does not start, or you cannot start the BitLocker recovery console.

- У вас нет копии данных, содержащихся на зашифрованном диске.You do not have a copy of the data that is contained on the encrypted drive.

Для Repair-bde существуют следующие ограничения:The following limitations exist for Repair-bde:

- Средству командной строки Repair-bde не удается восстановить диск, который завершился сбоем при шифровании или шифровании.The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- Средство Repair-bde в командной строке предполагает, что если на диске есть шифрование, то диск полностью зашифрован.The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

Дополнительные сведения об использовании Repair-bde можно найти в разделе Repair-bde.For more information about using repair-bde, see Repair-bde.

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Поддержка шифрования жесткого дискаEncrypted hard drive support

SED доступны уже многие годы, однако Майкрософт не удавалось обеспечить поддержку этой технологии в более ранних версиях Windows, потому что на дисках отсутствовали важные функции управления ключами.SEDs have been available for years, but Microsoft couldn’t support their use with some earlier versions of Windows because the drives lacked important key management features. Корпорация Майкрософт совместно с поставщиками ресурсов хранения сделала многое для совершенствования аппаратных возможностей, и теперь BitLocker поддерживает SED нового поколения, которые называются зашифрованными жесткими дисками.Microsoft worked with storage vendors to improve the hardware capabilities, and now BitLocker supports the next generation of SEDs, which are called encrypted hard drives.

Зашифрованные жесткие диски имеют встроенные криптографические возможности, что позволяет шифровать данные на дисках, повышает производительность дисков и системы благодаря переносу криптографических вычислений с процессора ПК на сам диск и быстрому шифрованию диска с использованием специального выделенного оборудования.Encrypted hard drives provide onboard cryptographic capabilities to encrypt data on drives, which improves both drive and system performance by offloading cryptographic calculations from the PC’s processor to the drive itself and rapidly encrypting the drive by using dedicated, purpose-built hardware. Если вы планируете использовать шифрование целиком с помощью Windows10, корпорация Майкрософт рекомендует проанализировать производители и модели жестких дисков, чтобы убедиться в том, что какой-либо из них не соответствует требованиям к безопасности и бюджетам.If you plan to use whole-drive encryption with Windows10, Microsoft recommends that you investigate hard drive manufacturers and models to determine whether any of their encrypted hard drives meet your security and budget requirements.

Дополнительные сведения о зашифрованных жестких дисках см. в статье Зашифрованный жесткий диск.For more information about encrypted hard drives, see Encrypted Hard Drive.

Repair-bde

You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Each key package will work only for a drive that has the corresponding drive identifier. You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Use Repair-bde if the following conditions are true:

- You have encrypted the drive by using BitLocker Drive Encryption.

- Windows does not start, or you cannot start the BitLocker recovery console.

- You do not have a copy of the data that is contained on the encrypted drive.

The following limitations exist for Repair-bde:

- The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

For more information about using repair-bde, see Repair-bde.

Включение шифрования BitLocker в домашней редакции Windows

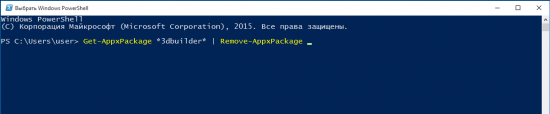

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/