Пример конфигурации «маршрутизатор cisco как удаленный vpn-сервер, использующий sdm»

Содержание:

- Контекстное меню

- Дополнительные сведения

- Install AnyConnect Secure Mobility Client

- Как пользоваться

- Загрузка дистрибутива Cisco VPN Client

- System Requirements

- Downloads

- Поймите, какая у вашего письма цель

- Editing the registry

- Installing the right programs

- What’s new in Cisco AnyConnect 4.8

- Функционал

- Troubleshoot

- Remote Access VPN Business Scenarios

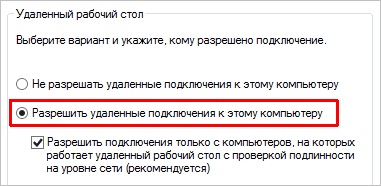

- Как исправить проблемы Cisco VPN в Windows 10

- Настройка доступа к локальной сети для VPN-клиентов или клиента AnyConnect Secure Mobility Client

- Похожие приложения

- Licensing Requirements for the FIPS-Compliant VPN Client

- python — как удалить строку из csv, если она содержит определенное слово?

Контекстное меню

Контекстное меню появляется, когда вы, удерживая Ctrl, нажимаете левой кнопкой мыши (Mac) или правой кнопкой мыши (Win/Lin) на каком-либо элементе веб-страницы. Вид меню зависит от типа элемента (страница, текст, ссылка или картинка).

Контекстное меню страницы появляется, когда вы, удерживая Ctrl, нажимаете левой кнопкой мыши (Mac) или правой кнопкой мыши (Win/Lin) в любом месте страницы, где нет никаких ссылок, картинок или текста. В этом меню предлагаются различные варианты навигации (вернуться назад, перейти вперед или перезагрузить страницу), а также варианты сохранения страницы на Экспресс-панели или в закладках, просмотра исходного кода страницы, сохранения страницы в формате PDF и т.д.

Контекстное меню ссылки появляется, когда вы, удерживая Ctrl, нажимаете левой кнопкой мыши (Mac) или правой кнопкой мыши (Win/Lin) ссылку, и позволяет выбрать, как открыть или сохранить соответствующую страницу или адрес.

Контекстное меню изображения появляется, когда вы, удерживая Ctrl, нажимаете левой кнопкой мыши (Mac) или правой кнопкой мыши (Win/Lin) какую-либо картинку, и предлагает варианты открытия, копирования или сохранения этой картинки.

Если вы, удерживая Ctrl, нажимаете левой кнопкой мыши (Mac) или правой кнопкой мыши (Win/Lin) какое-либо изображение, с которым связана ссылка, в появившемся меню будут присутствовать пункты меню и для изображения, и для ссылки.

Дополнительные сведения

- Общие сведения о VPDN (виртуальная частная коммутируемая сеть)

- Виртуальные частные сети (VPN)

- Страница поддержки концентраторов Cisco VPN серии 3000

- Страница поддержки клиента Cisco VPN 3000

- Страница поддержки согласования IPsec/протокола IKE

- Страница поддержки брандмауэров PIX серии 500

- RFC 1661: протокол соединения «точка-точка» (PPP)

- RFC 2661: протокол туннелирования канального уровня (L2TP)

- Как работает система: функционирование виртуальных частных сетей

- Обзор сетей VPN

- Страница Tom Dunigan о VPN

- Консорциум VPN

- Документы RFC

- Техническая поддержка — Cisco Systems

Install AnyConnect Secure Mobility Client

Licensing Information

This toggled section provides details on Anyconnect licensing.

AnyConnect client licenses allow the use of the AnyConnect desktop clients as well

as

any of the AnyConnect

mobile clients that are available. To try out AnyConnect on mobile devices:

Licensing Structure: Firmware versions 1.0.3.15 and later

As of March 2019, server licenses using

AnyConnect for RV34x fimware version 1.0.3.15 and later are no longer required. Now you will need only a

client license

to

download and use the Cisco AnyConnect Secure Mobility Client. A client license enables the VPN functionality

and

are

sold in packs of 25 from partners like CDW or through your company’s device procurement.

We recommend the following user license

for use with the RV340 Series:

Licensing Structure — Firmware versions

1.0.2.16

or

lower

If you have not yet updated your firmware, please do so now. Click

here

to

visit the downloads page for

the RV34X series. The server licenses for the old version are no longer available to purchase since

it

is no longer needed.

Want to know more about AnyConnect licensing? Here are some resources:

- .

- .

- AnyConnect Licensing FAQs.

Step 1

Download the Cisco AnyConnect VPN Client here.

Most users will select the AnyConnect Pre-deployment Package for Windows option. The images in this article are for AnyConnect v4.8.x which was latest version at the time of writing this document.

Step 2

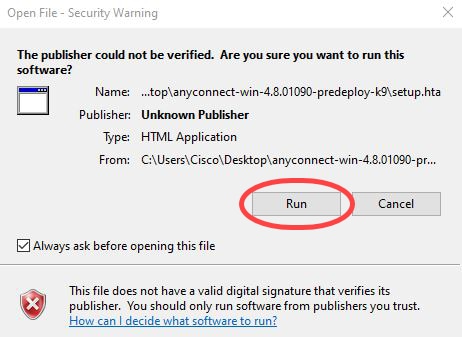

Navigate Windows File Explorer to the installer file. Double-click the installer to initiate the installation process.

Check your Downloads folder to locate the AnyConnect files. Browser based downloads are often deposited into the downloads folder on your device on windows. The path to the file often resembles C:\Users\\Downloads with the C:/ referring to your devices storage drive.

Click Run.

Step 4

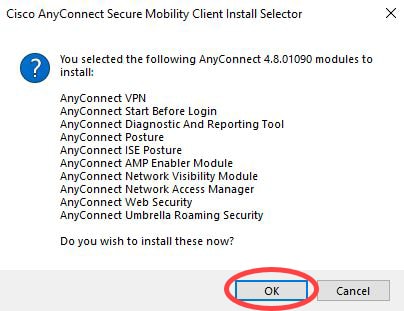

Check the check boxes for the modules that you need to install.

- Core & VPN — Includes AnyConnect core client with VPN capability.

- Start Before Login — User sees the AnyConnect GUI logon dialog before the Windows logon dialog box appears.

- Network Access Manager — It is a client software that provides a secure Layer 2 network.

- VPN Posture (Hostscan) — Provides the client the ability to identify the operating system, anti-virus, anti-spyware, and firewall software installed on the host.

- AMP Enabler — It is used as a medium for deploying Advanced Malware Protection (AMP) for endpoints.

- Network Visibility Module — Collects rich flow context from an endpoint on or off premise and provides visibility into network connected devices.

- Cloud Web Security — It is an endpoint component that routes HTTP traffic to a Cisco Cloud Web Security scanning proxy.

- Umbrella Roaming Security — Provides DNS-layer security when no VPN is active.

- ISE Posture — It is similar to VPN Posture; performs a client-side evaluation.

- Select All — Selects all modules.

- Diagnostic and Reporting Tool — It is used to collect data for troubleshooting AnyConnect installation and connection problems.

All modules will be installed by default.

Step 5

(Optional) Check the Lock Down Component Services check box if

the feature needs to be enabled. Enabling this feature will prevent users from disabling the Windows Web

Security

service.

In this example, Lock Down Component Services is not enabled.

Click Install Selected.

Click OK.

Как пользоваться

Теперь, когда мы рассмотрели процесс установки Cisco AnyConnect Asa на компьютер и телефон, можно переходить дальше и рассказывать, как пользоваться данным приложением. Аналогично приведенной выше пошаговой инструкции, мы разберем процесс эксплуатации Cisco AnyConnect для ПК и смартфона отдельно.

Работаем с ПК

Раз уж мы начали с установки программы для компьютера, инструкцию по работе с ней тоже будем рассматривать для данной платформы. Как только приложение будет запущено (для этого, как мы уже говорили, можно использовать меню «Пуск» Windows), следует сразу перейти к его настройкам и активировать блокировку серверов с низким доверием (blocked untrusted server). Это защитит пользователя от потери личных данных.

Дальше переходим на вкладку VPN и жмем по обозначенной на скриншоте ниже кнопке.

В результате запустятся настройки ОС, в которых мы можем добавить данные VPN, а также настроить его использование.

Вот и все, на компьютере основные настройки данного приложения выглядит именно так.

На смартфоне

На телефоне, сразу после того, как мы запустим программу, нам понадобится принять лицензионное соглашение Cisco AnyConnect. Для этого жмем кнопку, обозначенную красной рамкой.

В первую очередь необходимо запустить настройки приложения, нажав на иконку с изображением трех вертикальных точек, расположенную в правом верхнем углу окна.

Дальше в выпадающем меню мы жмем по «Settings».

Настройки программы содержат следующие пункты:

- Скрытие значка приложения в строке состояния.

- Отключение внешнего управления со стороны других приложений.

- Блокировка недоверенных серверов.

- Активация режима FIPS VPN.

- Включение проверки отзывов сертификатов OCSP.

- Включение проверки и строгого доверия сертификату.

Для того чтобы запустить защищенное соединение нам необходимо нажать на обозначенную ниже иконку.

Дальше мы должны активировать отмеченный на скриншоте переключатель.

Соответственно, при помощи этого же триггера можно отключиться от защищенной сети.

Следующий пункт переводит нас к дополнительным настройкам.

Например, мы можем добавить здесь новое VPN-подключение.

Присутствует описание будущего соединения, графа для внесения настроек сервера, а также дополнительные параметры, включающие в себя, например, расширенные настройки сертификата протокола.

На iPhone последовательность действий для установки выглядит похожим образом. Отличие заключается лишь в том, что мы вместо Google Play Market посещаем Apple AppStore. Затем, воспользовавшись поиском, находим нужную нам программу и автоматически скачиваем ее.

Загрузка дистрибутива Cisco VPN Client

Хочется сразу оговориться, что скачать Cisco VPN Client для Windows 10 x64, с официального сайта нет возможности.https://www.cisco.com Дистрибутив доступен лишь по партнерскому договору и только после оплаты. Бесплатная регистрация на портале также не принесет результатов.

В сети очень много предложено инсталляционных пакетов, но загрузка с того или иного портала и последствия для машины – полностью под Вашу ответственность. Что касается Cisco anyconnect VPN Client Windows 7 x64, то абсолютно бесплатно скачать можно с официального портала.https://www.cisco.com/assets/sol/sb/isa500_emulator/help/guide/ah1195632.html

Данная версия рассчитана для домашнего пользования и позволит пользователю установить дистрибутив на платформы:

- Linux Intel (ядро 2.6.x);

- Windows XP SP2 + (32-x и 64-x);

- Windows 7 (32-x и 64-x);

- Mac OS X 10.5, 10.6.x и 10.7.

Функционал Cisco VPN Client позволяет:

- обезопасить локальную сеть;

- сохранить полную анонимность в Internet и скрыть реальный IP адрес;

- подключаться к сети по защищенному каналу связи.

System Requirements

Refer to Chapter 2, «Installing the VPN Client,» in the Cisco VPN Client User Guide for Mac OS X for a complete list of system requirements and installation instructions.

•To install the VPN Client on any system, you need

–CD-ROM drive (if you are installing from CD-ROM)

–Administrator privileges

•The following table shows the supported platforms.

|

Computer |

Operating System |

Requirements |

|---|---|---|

|

Computer with a Pentium-class processor or greater, including TabletPC 2004/2005 |

The 4.9.00.0050 VPN Client for Mac OS X is the first version to support the Intel processor for Mac OS X. This VPN Client release for Mac OS X supports only OS X 10.4 and 10.5 on both PPC and Intel processors. This version does not support Mac OS X earlier and later releases. |

•50 MB hard disk space. •PPC or Intel processor. |

|

Macintosh computer |

Mac OS X, Version 10.4 or 10.5 |

The VPN Client supports the following Cisco VPN devices:

•Cisco VPN 3000 Series Concentrator, Version 3.0 and later. Using IPsec over TCP requires VPN 3000 Series Concentrator version 3.6.7.a and later.

•Cisco PIX Firewall, Version 6.2.2(122) or Version 6.3(1).

•Cisco IOS Routers, Version 12.2(8)T and later

VPN Client does not support the establishment of a VPN connection over a tethered link.

If you are using Internet Explorer, use version 5.0, Service Pack 2 or higher.

Downloads

STABLE RELEASE

| Date | Build | OS Support | Download | Changelog |

|---|---|---|---|---|

| Jul 01 2013 | 2.2.2-release | Windows 2K/XP/Vista/7/8 |

— Installer |

client |

| Jun 05 2013 | 2.2.1-release | Windows 2K/XP/Vista/7/8 |

— Installer |

client ike |

| Apr 24 2013 | 2.2.0-release | Windows 2K/XP/Vista/7/8 |

— Installer |

client ike |

| Oct 08 2010 | 2.1.7-release | Windows 2K/XP/Vista/7 |

— Installer |

client ike |

| Aug 17 2010 | 2.1.6-release | Windows 2K/XP/Vista/7 |

— Installer |

client ike |

| Dec 05 2009 | 2.1.5-release | Windows 2K/XP/Vista/7 |

— Installer |

client ike |

| Nov 11 2008 | 2.1.4-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Oct 12 2008 | 2.1.3-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Sep 23 2008 | 2.1.2-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Jun 30 2008 | 2.1.1-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Jun 19 2008 | 2.1.0-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Nov 27 2007 | 2.0.3-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Oct 25 2007 | 2.0.2-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Sep 26 2007 | 2.0.1-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Aug 01 2007 | 2.0.0-release | Windows 2K/XP |

— Installer 32bit |

client |

| Sep 29 2006 | 1.1.0-release | Windows 2K/XP |

— Installer 32bit |

client |

| Aug 23 2006 | 1.0.0-release | Windows 2K/XP |

— Installer 32bit |

client |

Поймите, какая у вашего письма цель

Editing the registry

Once you’ve made your way through the Cisco VPN client install wizard, it’s time to break out everyone’s favorite registry editor, namely Regedit. In Windows 10, you can access Regedit by typing it into the search bar (to the right of the Start button) or by using the shortcut Win + R and typing Regedit there. Whatever your preference, open Regedit.

Next – you guessed it – you’re going to make a quick registry edit. At one time, this step was optional, but since the Creators Update arrived, it’s pretty much mandatory in most cases.

With Regedit open, locate the registry key HKEY_LOCAL_MACHINE and click the drop-down icon. Then do this again for System, CurrentControlSet, Services, and finally, CVirtA.

From there, double-click DisplayName and change the value data to “Cisco Systems VPN Adapter” (without quotes) if you’re using the x86 32-bit version of the software or “Cisco Systems VPN Adapter for 64-bit Windows” (again, without quotes) if you’re on the 64-bit version.

For reference, the original value data entry should look like this:

32-bit (x86): @oem8.ifn,%CVirtA_Desc%;Cisco Systems VPN Adapter

64-bit (x64): @oem8.ifn,%CVirtA_Desc%;Cisco Systems VPN Adapter for 64-bit Windows

Once you’ve made the appropriate changes to your registry, restart Windows and you’re done.

The Cisco VPN client should now work as expected in Windows 10. However, if you’re continuing to run into trouble, we have a few extra steps you can take in the section below dedicated to troubleshooting.

We’ve debunked 6 common myths concerning VPNs

Installing the right programs

Okay, it’s time to get the Cisco VPN client up and running with Windows 10. We’ll restate this point just to make it doubly clear: this is only confirmed as working with builds up to version 15063 of Windows 10, or the Creators Update.

What’s more, it’s suggested that you uninstall the Cisco VPN client before you dare install Windows 10 Creators Update. If you don’t, you might wind up scrambling around for the proper registry files to delete before your system will let you install the product again using the MSI file we’ll discuss later on. So if you haven’t already, uninstall the Cisco VPN client now.

If you opt for the Dropbox route, make sure you select ‘Direct download’ rather than ‘Save to my Dropbox’. Note that you don’t have to sign up for a Dropbox account to access this file despite the web client prompting you to. In fact, you can continue to download the Windows executable installer without signing up for a new account or logging into an existing one.

With the EXE file downloaded, you’re going to have to make some changes before you can actually perform an installation of the Cisco VPN client. First off, you’re probably going to run into an error claiming that the file isn’t supported by your version of Windows.

To bypass this, unzip the file using file compression software like WinZip or 7-Zip and extract it to some place memorable like your desktop. Then, if you’re like us, you’ll encounter another issue: the freshly unzipped file will be an unopenable MST file, which luckily we have a stupidly easy fix for. Right click and change the MST portion of the file name to MSI – it’s that simple.

From there, double-click the newly converted vpnclient_setup.msi to finally begin the install wizardry. Click Next until you’re finished, then, as instructed, click Finish.

What’s new in Cisco AnyConnect 4.8

This is a major release of the software as it includes a lot of bug fixes and new features. I’m listing down some of the features.

- Management VPN Tunnel enables the client to automatically connect to the VPN when the computer starts. This is useful for always-connected remote computers.

- TLS v1.2 is fully supported including handshaking and certificate authentication.

- NVM flow filter now monitors the filtered traffic making it easier for the admins to work on the logs.

- A lot of new cipher suites are supported for SSL/TLS connections.

If you want to go through all the features of this release, you may visit this page.

Функционал

Cisco VPN Client применяет технологию «VPN» и обеспечивает обход блокировки к сайту через настроенную виртуальную сеть. С помощью этой утилиты можно настроить маршрутизаторы, свитчи и прочую технику для работы с Сетью в обход установленного файервола. Виртуальная сеть формируется в автоматическом режиме, поэтому владельцу компьютера или ноутбука не потребуется устанавливать дополнительные настройки или параметры.

С помощью утилиты обеспечивается удаленная работа с сервером. В программе присутствуют функции настройки устройства с поддержкой Unified Client Framework. В графическом интерфейсе отсутствует меню или сложные установки, мешающие качественной настройке и обеспечению безопасности оборудования.

Визуальная оболочка программы имеет простое и понятное меню и будет удобна не только для опытных, но и для начинающих пользователей даже несмотря на отсутствие русского языка.

Утилита используется для установки ключей на USB-носителях и смарт-картах. USB-ключи позволяют защитить данные на удаленных серверах. Загрузка конфигурации «VPN» из центрального шлюза обеспечивается свежими сборками Cisco VPN Client. Благодаря этой функции система действует просто и безопасно.

Утилита работает на ОС Windows от XP, чтобы скачать Cisco VPN Client на ПК программу и установить, пользователю могут потребоваться права администратора. Утилита была разработана в то время, когда были актуальны XP и 7, поэтому при инсталляции на Windows 10 могут обнаруживаться проблемы с совместимостью.

Проблема решена сторонними разработчиками. Программа работает на Windows 10.

Troubleshoot

This section provides information you can use to troubleshoot your configuration.

These debug commands can assist in troubleshooting problems with the VPN setup.

Note: Refer to Important Information on Debug Commands before you issue debug commands.

-

debug crypto isakmp—Shows the ISAKMP SA that is built and the IPsec attributes that are negotiated. During ISAKMP SA negotiation, the PIX can possibly discard several proposals as «not acceptable» before it accepts one. Once the ISAKMP SA is agreed upon, the IPsec attributes are negotiated. Once again, several proposals can possibly be rejected before one is accepted, as shown in this debug output.

-

debug crypto ipsec—Displays information on IPsec SA negotiations.

With the configurations shown in this document, the VPN Client is able to successfully connect to the central site PIX using AES. It is sometimes observed that although the VPN tunnel is established successfully, users are not able to perform common tasks such as ping network resources, log on to the domain, or browse network neighborhood. More information on troubleshooting such problems is available in Troubleshooting Microsoft Network Neighborhood After Establishing a VPN Tunnel With the Cisco VPN Client.

Remote Access VPN Business Scenarios

This chapter explains the basic tasks for configuring an IP-based, remote access Virtual Private Network (VPN) on a Cisco 7200 series router. In the remote access VPN business scenario, a remote user running VPN client software on a PC establishes a connection to the headquarters Cisco 7200 series router.

The configurations in this chapter utilize a Cisco 7200 series router. If you have a Cisco 2600 series router or a Cisco 3600 series router, your configurations will differ slightly, most notably in the port slot numbering. Please refer to your model configuration guide for detailed configuration information. Please refer to the for instructions about locating product documentation.

Note In this Guide, the term `Cisco 7200 series router’ implies that an Integrated Service Adaptor (ISA) or a VAM (VAM, VAM2, or VAM2+) is installed in the Cisco 7200 series router.

This chapter describes basic features and configurations used in a remote access VPN scenario. Some Cisco IOS security software features not described in this document can be used to increase performance and scalability of your VPN. For up-to-date Cisco IOS security software features documentation, refer to the Cisco IOS Security Configuration Guide and the Cisco IOS Security Command Reference for your Cisco IOS Release. To access these documents, see .

This chapter includes the following sections:

•

•

•

•

•

Note Throughout this chapter, there are numerous configuration examples and sample configuration outputs that include unusable IP addresses. Be sure to use your own IP addresses when configuring your Cisco 7200 series router.

Как исправить проблемы Cisco VPN в Windows 10

- Восстановить установку

- Разрешить VPN свободно общаться через брандмауэр

- Настроить реестр

- Выполните чистую переустановку

1: Ремонт установки

Начнем с ремонта установки. Многие сторонние приложения, как правило, ломаются после выполнения крупного обновления. Вот почему всегда рекомендуется переустанавливать их после установки обновления.

Еще лучше, если вы хотите избежать одной из многочисленных ошибок обновления / обновления, удаление является жизнеспособным выбором. Однако, если вы не удалили Cisco VPN до обновления, вместо переустановки, вы должны сначала попробовать восстановить текущую установку.

Если вы не знаете, как восстановить Cisco VPN, выполните действия, описанные ниже:

-

В панели поиска Windows введите Control и откройте панель управления .

-

Нажмите « Удалить программу » в левом нижнем углу.

- Нажмите на клиента Cisco System VPN и выберите Восстановить .

- Следуйте инструкциям, пока установка не будет восстановлена.

2. Разрешить VPN свободно общаться через брандмауэр.

Обновления системы могут довольно часто изменять системные настройки и предпочтения на значения по умолчанию. Этот проступок, конечно, может повлиять и на настройки Защитника Windows. В таком случае есть вероятность, что многие сторонние приложения, которым требуется бесплатный трафик через брандмауэр, не будут работать. Включая клиент Cisco VPN.

Вот почему мы рекомендуем вам проверить настройки и убедиться, что приложение действительно разрешено в настройках брандмауэра Windows. Вот что вам нужно сделать:

- На панели поиска Windows введите Разрешить приложение и откройте « Разрешить приложение через брандмауэр Windows ».

- Нажмите Изменить настройки.

-

Убедитесь, что Cisco VPN находится в списке, и ему разрешено обмениваться данными через брандмауэр Windows. Если это не так, нажмите « Разрешить другое приложение » и добавьте его.

- Установите флажки как для частной, так и для публичной сети.

- Подтвердите изменения и откройте Cisco VPN.

3: настроить реестр

Как и многие другие решения для интеграции VPN, Cisco VPN поставляется со специальным связанным виртуальным сетевым адаптером. Сбой этого устройства является еще одним распространенным явлением, и он сопровождается кодом ошибки 442. Первое, что вы можете сделать, если эта ошибка возникает, это проверить драйвер виртуального адаптера в диспетчере устройств.

Вот где это можно найти:

- Щелкните правой кнопкой мыши кнопку «Пуск» и откройте диспетчер устройств .

-

Разверните Сетевые адаптеры .

- Щелкните правой кнопкой мыши на виртуальном адаптере и обновите его.

- Перезагрузите компьютер.

Теперь, если это не решит проблему, вы можете попробовать настройку реестра, которая, кажется, полностью ее устраняет. Это требует административного разрешения для внесения изменений в Реестр

Кроме того, мы настоятельно рекомендуем действовать осторожно, поскольку неуместное вмешательство в реестр может привести к системному отказу

Выполните следующие действия, чтобы настроить реестр и восстановить Cisco VPN:

- Введите regedit в строке поиска Windows и откройте редактор реестра .

-

Скопируйте и вставьте следующий путь в адресную строку: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA

- Щелкните правой кнопкой мыши запись реестра DisplayName и выберите «Изменить».

- В разделе «Значения данных» убедитесь, что единственным текстом, который стоит, является Cisco Systems VPN Adapter . Для 64-битной версии текст представляет собой Cisco Systems VPN Adapter для 64-битной Windows.

- Сохраните изменения и попробуйте снова запустить Cisco VPN.

4: выполнить чистую переустановку

Наконец, если ни одно из предыдущих решений не позволило Cisco VPN работать, единственное оставшееся решение, которое мы можем предложить, — это выполнить чистую переустановку. В идеале это потребует установки с чистого листа, при которой вы удалите все оставшиеся связанные файлы с вашего ПК до повторной установки Cisco VPN.

Выполните следующие действия, чтобы выполнить чистую переустановку и исправить Cisco VPN в Windows 10:

-

Перейдите в Панель управления и откройте Удаление программы.

- Удалите клиент Cisco Systems VPN.

- Запустите Ashampoo Uninstaller (или любой другой сторонний очиститель).

- Перейдите в системный раздел и удалите все, что связано с Cisco, из папки «Программы».

- Загрузите клиент Cisco VPN здесь.

- Установите клиент и попробуйте запустить его.

Если это не помогло, попробуйте связаться со службой поддержки, поскольку они, скорее всего, помогут вам наилучшим образом.

Вот и все. Если у вас есть какие-либо альтернативные решения, которыми вы хотите поделиться с нами, не стесняйтесь сделать это в разделе комментариев ниже.

Настройка доступа к локальной сети для VPN-клиентов или клиента AnyConnect Secure Mobility Client

Выполните следующие действия, чтобы разрешить клиентам Cisco VPN или Cisco AnyConnect Secure Mobility доступ к их локальной сети при наличии подключения к устройству ASA:

- или

Настройка ASA через ASDM

Выполните следующие действия в ASDM, чтобы разрешить клиентам VPN доступ к локальной сети при наличии подключения к устройству ASA:

- Выберите Configuration> Remote Access VPN> Network (Client) Access> Group Policy (Конфигурация > VPN для удаленного доступа > Доступ к сети (клиент) > Групповая политика) и выберите групповую политику, в которой следует включить доступ к локальной сети. Затем нажмите Edit (Редактировать).

- Перейдите в меню Advanced > Split Tunneling (Дополнительно > Разделенное туннелирование).

- Снимите флажок Inherit (Наследовать) для политики и выберите Exclude Network List Below (Исключить список сетей ниже).

- Снимите флажок Inherit (Наследовать) для списка сетей и затем нажмите Manage (Управление), чтобы запустить диспетчер списков контроля доступа (ACL Manager).

- В приложении ACL Manager, последовательно выберите Add > Add ACL…, чтобы создать новый список доступа.

- Укажите имя ACL и нажмите кнопку OK.

- После создания списка ACL выберите Добавить > Добавить ACE…, чтобы добавить элемент контроля доступа (ACE).

- Определите элемент контроля доступа, соответствующий локальной сети клиента.

- Выберите Permit (Разрешить).

- Выберите IP-адрес 0.0.0.0

- Выберите маску подсети /32.

- Введите описание (необязательно).

- Нажмите кнопку ОК.

- Нажмите кнопку OK, чтобы завершить работу с приложением ACL Manager.

- Убедитесь, что только что созданный список контроля доступа выбран для списка сетей разделенных туннелей.

- Нажмите кнопку OK, чтобы вернуться к настройке групповой политики.

- Нажмите кнопку Apply и затем (если потребуется) Send, чтобы отправить эти команды в модуль ASA.

Настройка ASA через интерфейс командной строки

Разрешить VPN-клиентам доступ к локальной сети при наличии подключения к ASA можно не только при помощи ASDM, но и посредством интерфейса командной строки устройства ASA:

Переход в режим конфигурирования.ciscoasa>enablePassword:ciscoasa#configure terminalciscoasa(config)#

Создайте список контроля доступа, чтобы разрешить доступ к локальной сети.ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Accessciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

Внимание. : Из-за различий в синтаксисе списка контроля доступа в версиях 8.x и 9.x программного обеспечения ASA этот список контроля доступа стал некорректным, и администраторы будут получать следующее сообщение об ошибке при попытке его настройки:rtpvpnoutbound6(config)# access-list test standard permit host 0.0.0.0Ошибка: недопустимый IP-адресМожно использовать только следующую команду:rtpvpnoutbound6(config)# access-list test standard permit any4 Это известная неполадка, для обхода которой был создан идентификатор ошибки Cisco CSCut3131. Выполните обновление до версии, в которой исправлена эта ошибка, чтобы иметь возможность настроить доступ к локальной сети. Перейдите в режим настройки для групповой политики, которую необходимо изменить.ciscoasa(config)#group-policy hillvalleyvpn attributesciscoasa(config-group-policy)#

Укажите политику раздельных туннелей. В данном случае используется политика excludespecified.ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

Укажите список доступа к разделенным туннелям. В данном случае используется список Local_LAN_Access.ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

Введите следующую команду:ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

Привяжите групповую политику к туннельной группеciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

Выйдите из обоих режимов конфигурирования.ciscoasa(config-group-policy)#exitciscoasa(config)#exitciscoasa#

Сохраните конфигурацию в энергонезависимой памяти (NVRAM) и нажмите клавишу ВВОД, когда будет предложено указать имя файла источника. ciscoasa#copy running-config startup-configSource filename ?Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a3847 bytes copied in 3.470 secs (1282 bytes/sec)ciscoasa#

Похожие приложения

Licensing Requirements for the FIPS-Compliant VPN Client

The Cisco FIPS-compliant VPN client is licensed based on the ASA 5500 Series Adaptive Security Appliance model. Each security appliance model requires a different license. The license does not affect the number of allowed concurrent VPN sessions.

The following table shows the Product numbers (also called SKUs) of the licenses for each security appliance model:

|

Product Number(also called SKU) |

Security Appliance Model |

Description |

|

ASA-FPS-CL-5510= |

ASA 5510 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5520= |

ASA 5520 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5540= |

ASA 5540 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5580= |

ASA 5580 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5505= |

ASA 5505 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5550= |

ASA 5550 |

FIPS-compliant VPN Client License |

Note Each new security appliance model purchased after August 31st, 2009 requires a FIPS-compliant VPN client license. Cisco customers with current SMARTnet contracts who purchased an ASA 5500 Series Adaptive Security Appliance before August 31st, 2009 are not required to purchase a license for these specific appliances and may contact the Cisco TAC for information on upgrade rights for the FIPS-compliant VPN client.