Pptp соединение

Содержание:

- Соединение PPTP: для чего нужно его использование?

- Настройка PPTP

- Как удалить таблицу используя правую кнопку мыши

- Реализация PPTP

- L2TP/IPsec

- Поддержка MPPE в ядре

- Конфигурация маршрутизатора PPTP

- Проброс TCP порта в вашу домашнюю сеть

- Выбор транспортного протокола для OpenVPN. TCP или UDP?

- Как удалить таблицу используя верхнее меню

- Настройка VPN-сервера

- PPTP

- IPsec

- Что такое протоколы VPN?

- Как увеличить скорость кулера на ноутбуке HP?

- Частые ошибки и их решение

- Типы подключения VPN

Соединение PPTP: для чего нужно его использование?

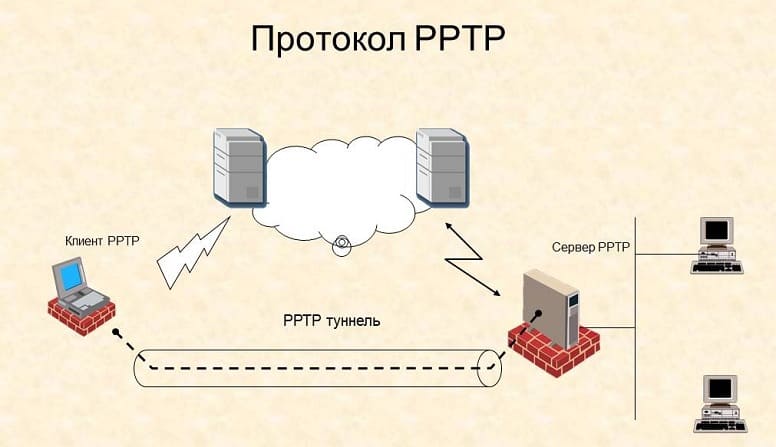

Сфера применения этого протокола весьма обширна. Прежде всего, такой вид соединения между двумя пользователями позволяет не только защитить передаваемую информацию, но и существенно экономить на дальних звонках.

Кроме того, этот протокол бывает очень часто незаменим при обеспечении связи между двумя локальными сетями именно посредством передачи пакетов в интернете по защищенной линии (туннелю) без задействования прямого соединения между ними. То есть, непосредственного контакта две локальные сети не имеют и используют туннель в качестве посредника.

С другой стороны, туннелирование на основе PPTP может применяться и при создании соединения типа «клиент-сервер», когда пользовательский терминал подключается к серверу по защищенному каналу.

Настройка PPTP

PPTP — это ещё одна разновидность VPN-соединения, внешне она настраивается почти так же, как и L2TP.

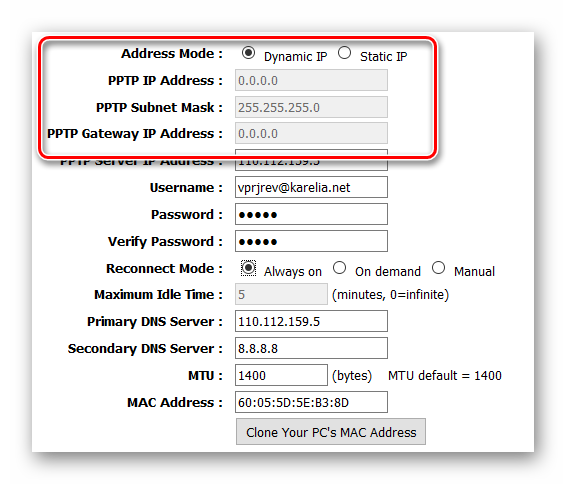

- Начать конфигурацию данного типа соединения можно с указания типа IP-адреса. При динамическом адресе настраивать далее ничего не нужно.

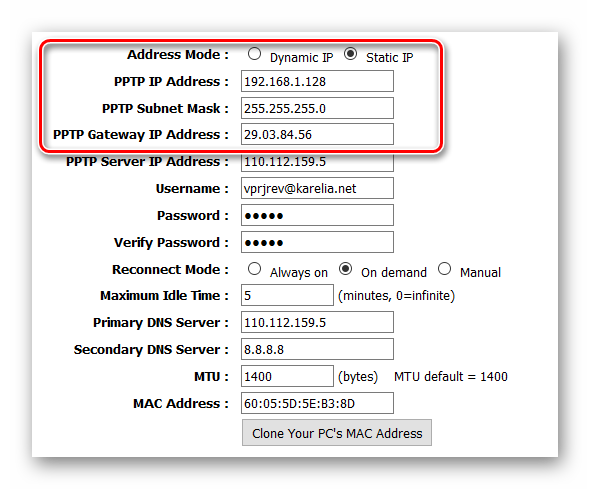

Если же адрес статический, кроме внесения самого адреса иногда требуется указать маску подсети — это нужно тогда, когда маршрутизатор не в состоянии посчитать её сам. Затем указывается шлюз — «PPTP Gateway IP Address».

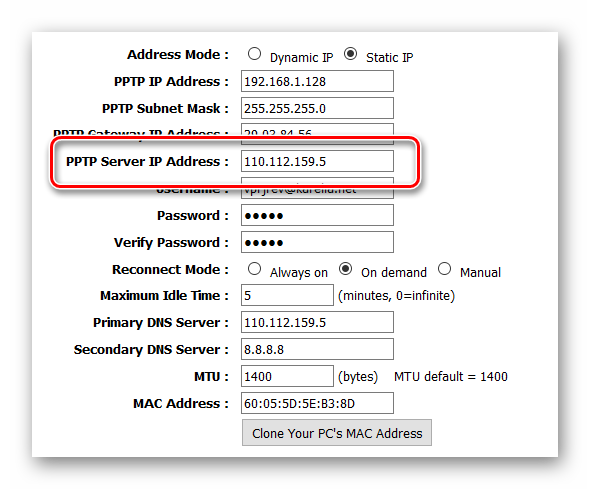

Затем нужно указать «PPTP Server IP Address», на котором будет происходить авторизация.

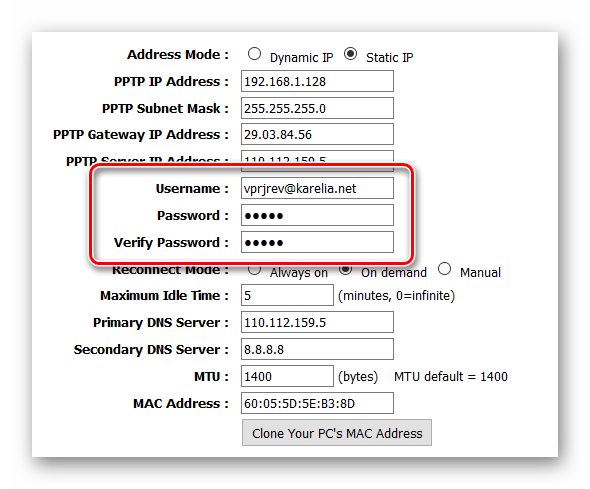

После этого можно указать логин и пароль, выданные провайдером.

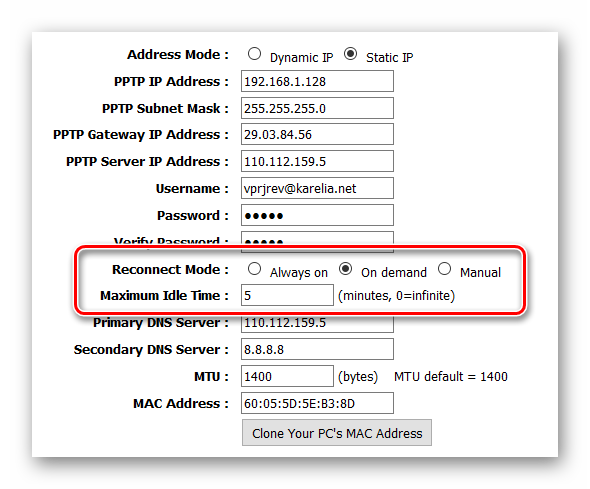

При настройке переподключения можно указать «On demand», чтобы соединение с интернетом устанавливалось по требованию и отключалось, если им не пользуются.

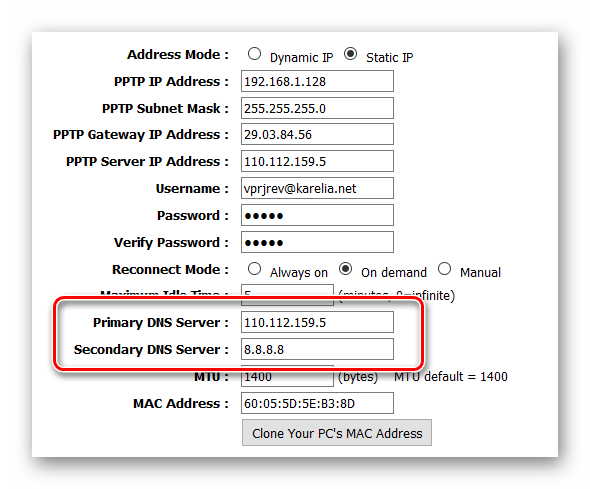

Настройка серверов доменных имён чаще всего не обязательна, но иногда требуется провайдером.

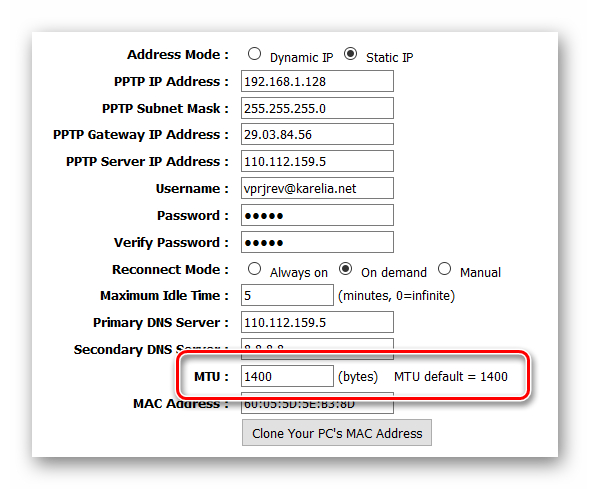

Значение MTU лучше не трогать, если в этом нет необходимости.

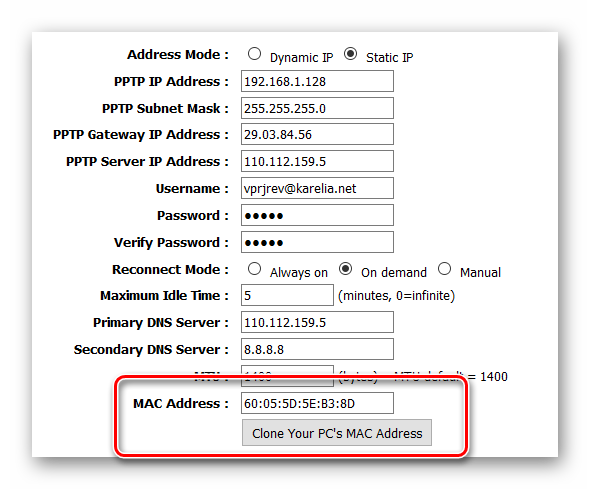

Поле «MAC Address», скорее всего, заполнять не придётся, в особенных случаях можно использовать кнопку внизу, чтобы указать адрес компьютера, с которого выполняется настройка роутера.

Как удалить таблицу используя правую кнопку мыши

Реализация PPTP

Cisco первой реализовала PPTP и позже лицензировала эту технологию корпорации Microsoft.

PPTP удалось добиться популярности благодаря тому, что это первый протокол туннелирования, который был поддержан корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент, однако существует ограничение на два одновременных исходящих соединения. А сервис удалённого доступа для Microsoft Windows включает в себя PPTP сервер.

Некоторое время в Linux-дистрибутивах отсутствовала полная поддержка PPTP из-за опасения патентных претензий по поводу протокола MPPE. Впервые полная поддержка MPPE появилась в Linux 2.6.13 (2005 год). Официально поддержка PPTP была начата с версии ядра Linux 2.6.14. Тем не менее, сам факт применения MPPE в PPTP фактически не обеспечивает безопасность протокола PPTP.

Операционная система FreeBSD поддерживает PPTP протокол, используя в качестве сервера PPTP порт mpd (/usr/ports/net/mpd5), используя подсистему netgraph; можно также использовать программу PoPToP (/usr/ports/net/poptop). В качестве клиента PPTP в системе FreeBSD может выступать либо порт pptpclient (/usr/ports/net/pptpclient), либо порт mpd, работающий в режиме клиента.

Операционные системы Mac OS X и iOS поставлялись со встроенным PPTP клиентом, однако начиная с версиий macOS Sierra и iOS 10 встроенный клиент удален по соображениям безопасности. Cisco и Efficient Networks продают реализации PPTP клиента для более старых версий Mac OS. КПК Palm, имеющие поддержку Wi-Fi, поставляются с PPTP клиентом Mergic.

Microsoft Windows Mobile 2003 и более новые также поддерживают PPTP.

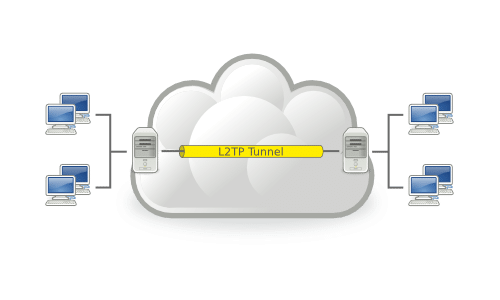

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

Поддержка MPPE в ядре

Проверьте, что модуль MPPE загружен:

# modprobe ppp-compress-18 # modprobe ppp_mppe

Если модуль загружается без ошибок, значит с ним все нормально. Если появляются ошибки, значит нужно найти причину и устранить ее. Причин может быть много, вот некоторые из них:

- Вы не запустили команду depmod -a после загрузки RPM-файла kernel-mppe

- Модуль MPPE не существует в соответствующем каталоге /lib/modules

- Существующий модуль MPPE не может быть загружен по причине конфликта версий

- В системе остался старый файл mppe.o, поэтому новый файл ppp_mppe.o не может загрузиться (выводимая ошибка “init_module: File exists”)

- Модуль ppp_generic не может активировать модуль MPPE, хотя и нашел его. Возможно, у вас используется PPP-MPPE 2.4.0, а в файле /etc/modules.conf отсутствует запись alias ppp-compress-18 mppe

- Модули PPP статически скомпилированы в ядро (чтобы MPPE работал как модуль, они также должны быть скомпилированы в виде модулей)

- Не загружен модуль ppp_async (хотя pptp в своей работе не использует последовательный порт, но модуль ppp_async необходим для передачи данных по псевдо-терминалам)

Конфигурация маршрутизатора PPTP

Эти команды IOS применимы ко всем платформам, поддерживающим протокол PPTP.

|

Маршрутизатор Cisco 2621 |

|---|

2621#show run Building configuration... Current configuration : 1566 bytes ! version 12.2 service timestamps debug datetime msec localtime service timestamps log datetime msec localtime no service password-encryption ! hostname 2621 ! boot system flash logging queue-limit 100 enable secret 5 $1$dGFC$VA28yOWzxlCKyj1dq8SkE/ ! username cisco password 0 cisco123 username client password 0 testclient ip subnet-zero ip cef ! ! no ip domain lookup ip domain name cisco.com ! vpdn enable ! vpdn-group 1 accept-dialin protocol pptp virtual-template 1 ! ! ! ! ! ! ! ! ! ! voice call carrier capacity active ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! controller T1 0/0 framing sf linecode ami ! controller T1 0/1 framing sf linecode ami ! ! ! interface Loopback0 ip address 10.100.100.1 255.255.255.0 ip nat inside ! interface FastEthernet0/0 ip address 172.16.142.191 255.255.255.0 no ip route-cache no ip mroute-cache duplex auto speed auto ! interface FastEthernet0/1 ip address 10.130.13.13 255.255.0.0 duplex auto speed auto ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 peer default ip address pool test no keepalive ppp encrypt mppe auto ppp authentication pap chap ms-chap ! ip local pool test 192.168.1.1 192.168.1.250 no ip http server no ip http secure-server ip classless ip route 0.0.0.0 0.0.0.0 172.16.142.1 ! ip pim bidir-enable ! ! ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 password cisco login ! ! end 2621# |

Проброс TCP порта в вашу домашнюю сеть

Вы получаете возможность «выставить» в Интернет один порт своего домашнего устройства, тем самым, сделав его доступным из любой точки мира, не имея при этом белого IP адреса.

Для этого:

- у вас должен быть установлен как минимум один VPN-туннель к нашей системе и настроена маршрутизация. См. здесь.

- установлено соответствие внутреннего IP адреса и его порта внешнему порту нашего адреса msk.vpnki.ru (84.201.157.2584.201.157.2584.201.157.2584). Процедура установления соответствия осуществляется на специальной странице нашей системы. Используйте доменное имя, так как IP адрес может измениться.

Выбор транспортного протокола для OpenVPN. TCP или UDP?

Зашифрованная информация, созданная при помощи OpenVPN, может передаваться по одному из двух протоколов: UDP или TCP. VPN-провайдеры обычно предлагают оба варианта, сопровождая их комментарием «TCP надежней, UDP быстрее».

Представьте себе, что вы рубите лес для постройки дома и вам надо спускать срубленные деревья вниз по реке до места строительства. Вы можете просто бросать их в воду, и ваш помощник будет ловить их на месте стройки ‒ это будет самым быстрым и простым способом. Но если бревно застрянет в процессе доставки или будет похищено, вы не узнаете этого, разве что когда вам не хватит бревен на постройку дома.

А если вы присвоите каждому бревну номер и ваш помощник будет звонить после получения каждого бревна, уведомляя об успешной доставке, в этом случае, даже если какие-то бревна будут потеряны, вы узнаете об этом незамедлительно и отправите замену. Но согласитесь, такой способ отправки бревен займет больше времени, а потому, если река широкая и не извилистая, лучше использовать простой и быстрый способ.

Аналогичная ситуация и в выборе протокола: UDP – быстрый способ без подтверждения доставки пакетов, его мы рекомендуем использовать при стабильном интернете. TCP не такой быстрый, но зато доставка каждого пакета подтверждается, он рекомендуется при плохой связи.

TCP необходим в тех ситуациях, когда UDP-трафик блокируется провайдером или настройками роутера. Альтернативный вариант OpenVPN TCP по 443 порту не может быть заблокирован, так как этот порт используется для всех HTTPS-соединений, и пользователи просто не смогут открывать сайты.

Мы в своих решениях ставим OpenVPN UDP, но если в течение 15 секунд не получается подключиться при помощи UDP, автоматически начинается TCP-соединение.

В следующей главе мы поговорим про TLS authentication, порт соединения, генерацию сессионного ключа, алгоритмы шифрования, длину ключа, аутентификацию данных и другие составляющие безопасного VPN-соединения.

Как удалить таблицу используя верхнее меню

Самый простой способ в ворде удалить таблицу без необходимости использовать сочетания клавиш или выделения определенных областей – это использовать верхнее меню.

- Щелкните в любом месте таблицы, которую вы хотите удалить.

Как удалить таблицу в Word – Таблица в ворде, которую нужно удалить

- Перейдите на вкладку « Макет » и в группе « Строки и столбцы » нажмите на команду «Удаление».

Как удалить таблицу в Word – Команда Удалить в ворде

- Откроется контекстное меню с возможностью удалить всю таблицу в ворде или удалить строки, столбцы, ячейки. Нажмите вариант «Удалить таблицу».

Как удалить таблицу в Word – Удалить таблицу в ворде

- Выбранная таблица ворде будет удалена.

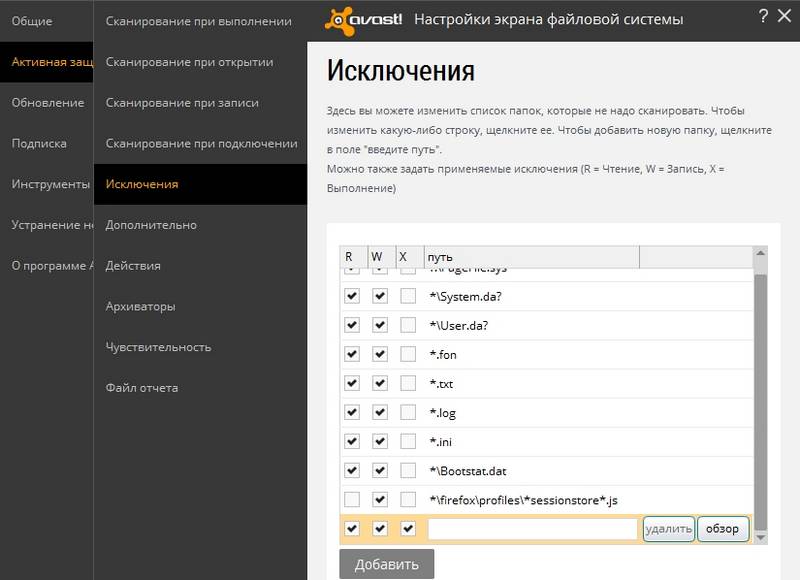

Настройка VPN-сервера

Мы рассмотрим четыре протокола для организации VPN:

- PPTP;

- L2TP/IPsec;

- OpenVPN;

- SSTP.

Каждый из протоколов обладает своими плюсами и минусами. Рассмотрим протоколы поближе.

PPTP

Начнем с самого легкого в настройке протокола Point-to-Point Tunneling Protocol (PPTP). Данный протокол не требует большого количества вычислительных ресурсов и поддерживается «из коробки» множеством операционных систем. Среди минусов — наличие серьезных уязвимостей в протоколах аутентификации.

Запустить VPN-сервер можно в одну команду:

В качестве клиента возьмем смартфон под управлением ОС Android 8.0.0.

Добавление VPN и подключение средствами ОС Android

Подключение по PPTP не требует дополнительного программного обеспечения и не доставляет проблем. Однако, если хочется чуть больше безопасности, то следует посмотреть в сторону протоколов L2TP/IPsec.

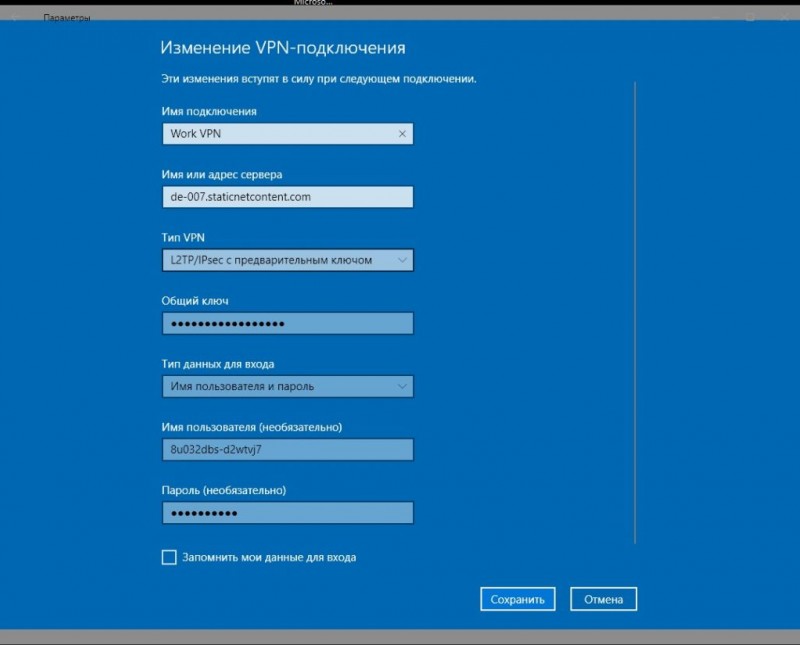

L2TP/IPSec

Как и PPTP, протоколы L2TP/IPsec поддерживаются большим количеством операционных систем. Более того, используемый в IPsec алгоритм шифрования AES на данный момент не имеет серьезных уязвимостей, что гарантирует относительную безопасность и конфиденциальность при использовании L2TP/IPsec.

Настройка L2TP/IPsec VPN-сервера похожа на настройку PPTP-сервера:

Обратите внимание на параметр ipsec-secret. Этот параметр — общий ключ IPsec

Так как мы используем аутентификацию по паре логин/пароль без сертификата, то в настройках клиента необходимо выбирать L2TP/IPsec PSK или L2TP/IPsec с общим ключом.

Выбор L2TP/IPsec PSK и ввод ipsec-secret

Хотя L2TP/IPsec является хорошим компромиссом, стоит оценить и OpenVPN.

OpenVPN

OpenVPN — современная технология с открытым исходным кодом. Данное решение предоставляет безопасность, высокую скорость работы и умение маскироваться под HTTPS-трафик. К сожалению, для использования OpenVPN необходимо устанавливать дополнительное программное обеспечение, например, официальный OpenVPN Connect, а также работать с сертификатами и конфигурационными файлами ovpn.

Включаем OpenVPN-сервер с указанием серверного сертификата, который сгенерировали ранее:

Создаем шаблон клиентского сертификата:

Генерируем сертификат для пользователя vpn-user на основе шаблона:

Экспортируем сертификат и ключ

Обратите внимание, что пароль во время экспортирования указан пароль super-secret-password, который необходимо будет ввести при импорте в VPN-клиенте

В веб-интерфейсе на вкладке Files можно найти следующие файлы:

- cert_export_vpn-user@MikroTik.crt;

- cert_export_vpn-user@MikroTik.key.

Скачиваем указанные файлы и составляем конфигурационный файл ovpn:

Передаем ovpn-файл на смартфон и импортируем его через OpenVPN Connector.

Импортирование профиля ovpn

В качестве Private Key Password используем пароль, указанный при экспортировании. Данные пользователя для подключения остались неизменными.

SSTP

SSTP — это проприетарный протокол от Microsoft, обладающий достоинствами OpenVPN. Данный протокол поддерживается ОС Microsoft Windows, начиная с Vista SP1, а на других ОС требует установки дополнительного ПО.

Для запуска сервера достаточно выполнить одну команду:

Так как данный протокол поддерживается Windows, то проверим работу сервера на Windows 10. В первую очередь необходимо установить центр сертификации. Скачиваем cert_export_MikroTik.crt и открываем двойным кликом.

Импорт сертификатов

Откроется окно, которое предупреждает, что нет доверия к этому центру сертификации. Это исправляется установкой сертификата. При установке выбираем хранилище «локальный компьютер» и на следующем шаге помещаем сертификат в «доверенные корневые центры сертификации». Теперь можно приступить к настройке VPN-подключения.

Настройка SSTP VPN на Windows 10

Открываем Параметры Windows — Сеть и Интернет — VPN и добавляем VPN-подключение, вводим имя или адрес сервера как было указано в сертификате сервера и вводим свои логин-пароль. VPN-подключение установлено.

PPTP

PPTP (полное название на английском это звучит как «Point-to-Point Tunneling Protocol») – тунельный протокол «точка-точка» является распространенным протоколом, он был реализован в операционной системе Windows, начиная еще с Windows 95. PPTP имеет много известных проблем безопасности, и, при необходимости будет легко расшифрован, что позволит вас «найти».

Да, PPTP распространен и прост в настройке, но это единственное преимущество, и оно того не стоит. Двигаемся дальше.

Итог: PPTP является старым и уязвимым, хотя он и доступен большинству операционных систем по дефолту, а также легко настраивается. Не используйте его, если только это не ваш последний вариант.

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

- Authentication Header (AH), который ставит цифровую подпись на каждом пакете;

- Encapsulating Security Protocol (ESP), который обеспечивает конфиденциальность, целостность и аутентификацию пакета при передаче.

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

Что такое протоколы VPN?

Стоит начать с того, что VPN и протокол VPN – это два разных понятия. VPN – это программное обеспечение, которое шифрует данные о вашем трафике, отправляя их на частные серверы, что делает серфинг в интернете безопасным. Протокол, в свою очередь, определяет, как эти данные передаются.

В настоящее время существует несколько типов протоколов, которые различаются степенью шифрования и скоростью:

Протокол PPTP VPN

Это самый распространенный протокол, который был создан в 1999 году. Он поддерживается большинством доступных платформ, поэтому неудивительно, что, несмотря на свой возраст, все еще широко используется.

Неоспоримым преимуществом PPTP VPN является то, что он не требует высокой вычислительной мощности, что выражается в скорости. Подключение осуществляется через порт 1723 PPTP. Более того, он совместим практически с любым современным устройством или системой. Но его использование не совсем безопасно – данный протокол может свободно собирать ваши данные и часто блокируется брандмауэрами.

PPTP vs L2TP

Этот тип протокола не обеспечивает никакого шифрования (по крайней мере, он не делает этого сам по себе), а только создает соединение между вами и онлайн-сервером VPN. Тем не менее, это безопасно при условии, что все правильно реализовано.

Как и PPTP, L2TP очень распространен и может работать на большинстве доступных платформ, поэтому у вас не будет проблем с технической поддержкой. Однако из-за двойной инкапсуляции он может быть немного медленным. В целом, L2TP не рекомендуется использовать из-за того, что его код может быть легко взломан.

PPTP vs OpenVPN

OpenVPN – безусловно, лучший выбор, когда дело касается протоколов. Он безопасен, универсален, прозрачен и обходит большинство брандмауэров. Его можно запустить на одном из двух портов протокола: TCP или UDP. Первый гарантирует полный поток данных, а второй – приличную скорость.

Протокол OpenVPN использует открытый исходный код, что означает, что любой может проверить его уязвимости и реализовать необходимые меры безопасности. Однако по сравнению с PPTP, OpenVPN работает намного медленнее. Тем не менее, его рекомендуется использовать в качестве протокола по умолчанию, поскольку он гарантирует высокий уровень безопасности.

IKEv2 в качестве альтернативы OpenVPN

Как и OpenVPN, IKEv2 является протоколом туннелирования и использует инструменты IPSec для обеспечения защиты VPN. Он поддерживается такими платформами, как Windows, iOS, MacOS X, приложениями Android и считается стабильным и безопасным VPN-протоколом.

Именно стабильность выделяет его на фоне других протоколов. IKEv2 автоматически восстанавливает соединение после каждого сбоя. Благодаря этому он является отличной альтернативой для людей, которые часто путешествуют или пользуются мобильными устройствами.

Как увеличить скорость кулера на ноутбуке HP?

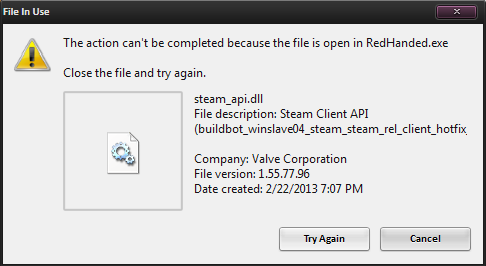

Частые ошибки и их решение

При подключении к Сети через PPPoE проверяется подлинность подключения. В этот момент могут возникнуть ошибки, о которых оповестит техника.

Чаще всего встречаются:

- Ошибка 691. Некорректный логин или пароль, выданные поставщиком услуг или срок оплаты тарифа пользователя просрочен. Нужно положить деньги на счет.

- Ошибка 651. Сервер поставщика услуг недоступен. Иногда он перегружен, но чаще всего проводится техническое обслуживание. В службе поддержки можно узнать, когда работы завершатся.

- Ошибка 619. Характерна для 3G модемов. Недостаток средств на балансе SIM или некорректное указание данных для авторизации. Нужно проверить и пополнить счет, посмотреть, правильно ли введены логин и пароль.

- Ошибка 711 или сообщение «Не удается загрузить службу диспетчера подключений удаленного доступа». Неполадки в службах ОС Windows (Plug and Play, Диспетчер подключений удаленного доступа, Диспетчер автоматических подключений удаленного доступа, Служба SSTP, Телефония). Нужно перейти в раздел «Службы» операционной системы и проверить каждую из перечисленных. Можно завершить их работу, а затем запустить повторно.

- Ошибка 720. Характерна для пользователей Билайн. Неправильная работа протокола TCP/IP, к которому прикреплен адаптер удаленного доступа. Нужно удалить его, а затем заново установить этот компонент.

- Ошибки 678, 815. Удаленный ПК не отвечает на запросы. Причины – неисправный кабель, некорректная работа антивирусного ПО или файервола, сбои на сервере.

- Ошибки 769, 800. Нет соединения с Сетью. Нужно обратиться к имеющимся подключениям и включить вручную нужное.

- Ошибка 734. В ходе соединения происходит обрыв. Во вкладке «Безопасность» нужно выбрать «Небезопасный пароль» при проверке или заново создать подключение.

- Ошибка 735. Неверный IP. В параметрах сетевого адаптера выбрана ручная установка IP-адреса. Нужно выбрать «Автоматический режим».

Подключение по PPPoE – это удобный способ настройки интернет-соединения. Создать его можно как с помощью собственных возможностей ОС, так и через веб-интерфейс роутера. Если возникают ошибки при установке связи, их легко исправить, так как все они известны и для них найдены способы решения.

Мне нравитсяНе нравится

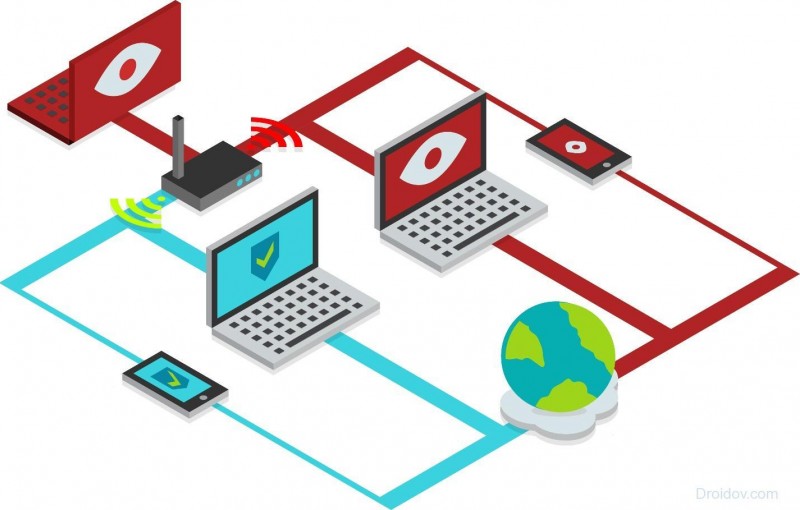

Типы подключения VPN

В сегодняшнем материале мы поговорим о двух наиболее часто используемых типах подключения к VPN. Речь пойдёт об удаленном доступе к корпоративной сети (remote access) и соединении «точка — точка» (site-to-site)

Удаленный доступ позволяет сотрудникам компании безопасно подключаться к корпоративной сети через интернет

Особенно это важно в том случае, когда сотрудник работает не в офисе и подключается через незащищенные точки доступа, например Wi-Fi в кафе. Для организации этого соединения, устанавливается туннель между клиентом на гаджете пользователя и VPN-шлюзом в сети компании

Шлюз проводит аутентификацию, а затем предоставляет (или ограничивает) доступ к ресурсам сети.

Чтобы защитить соединение чаще всего используются протоколы IPsec или SSL. Также возможно применение протоколов PPTP и L2TP.

Site-to-site VPN служит объединения разных локальных сетей. В этом случае устройства пользователей работают без VPN-клиентов — всю работу выполняет шлюз. Такой тип подключения применяется тогда, когда у компании есть несколько удаленных офисов, которые нужно объединить в одну частную сеть. А также в том случае, если у организации есть партнер, к сети которого требуется подключение. Это позволяет компаниям вместе работать в защищенном общем пространстве.

Для защиты соединения «точка – точка» чаще всего используется IPsec. Также применяется вариант операторского MPLS-облака без публичных сетей. В этом случае появляется возможность организовать соединения Layer3 (MPLS IP VPN) или Layer2 (VPLS).

Напоследок хотелось бы отметить, что имеются еще несколько вариантов использования VPN-соединений:

- Установление соединения между двумя серверами в дата-центрах. Полезно в том случае, если по какой-то причине нет возможности наладить безопасный канал с помощью стандартной корпоративной сети.

- Подключение к сервису IaaS.

- Размещение VPN-шлюза в облаке.

Подробнее о них и технологии VPLS мы планируем рассказать в одном из последующих материалов.